Adware

Adware [Złośliwe oprogramowanie reklamowe]

Adware (złośliwe oprogramowanie reklamowe lub oprogramowanie obsługiwane przez reklamy) można zdefiniować jako oprogramowanie, które pobiera lub wyświetla reklamy na ekranach użytkowników w celu generowania przychodów dla jego twórców, często w postaci wyskakujących okienek, banerów, klipów filmowych, okien, których nie można zamknąć, lub zmieniona zawartość witryny. Adware jest więc rażącą próbą zarabiania na komputerach i uwadze użytkowników. W tym wpisie omówiono różne typy oprogramowania reklamowego, historię oprogramowania reklamowego oraz wysiłki użytkowników i firm w walce z oprogramowaniem reklamowym. Istnieje kilka rodzajów oprogramowania reklamowego. Niektóre są zgodne z umowami licencyjnymi, w których użytkownik wyraża zgodę na instalację oprogramowania. Podobnie jak oprogramowanie szpiegowskie, niektóre programy typu adware mogą również gromadzić dane marketingowe; Niektórzy dostawcy oprogramowania reklamowego twierdzą, że ich produkt tego nie robi i dlatego nie powinien być uważany za oprogramowanie szpiegujące. Inne typy przekierowują użytkowników do witryn reklamowych (nazywane porywaczem przeglądarki lub atakiem typu "man-in-the-middle"). Oprogramowanie reklamowe, które kieruje użytkowników do witryn lub usług pornograficznych, nazywa się oprogramowaniem pornograficznym. Nagware to rodzaj oprogramowania reklamowego, które próbuje przekonać widzów do zakupu licencji na samo oprogramowanie. Scareware próbuje zastraszyć widzów, aby kupili niechciane oprogramowanie za pomocą zagrożeń lub powiadomień o alarmach, które wydają się pochodzić z systemów operacyjnych użytkowników. Najmniej inwazyjne typy oprogramowania reklamowego powodują drobne podrażnienia, rozpraszają uwagę lub naruszają prywatność; tego typu oprogramowanie reklamowe nazywa się grayware i nie jest celowo złośliwe ani szkodliwe. Poważniejsze formy oprogramowania reklamowego stanowią poważne zagrożenie bezpieczeństwa, zwłaszcza jeśli są połączone z oprogramowaniem szpiegującym lub ransomware. Cyberprzestępcy mogą ukrywać aplikacje adware jako zwykłe, aby użytkownicy mogli je pobierać, a tym samym generować zyski. Niektóre programy reklamowe zmieniają stronę główną przeglądarki lub wyłączają programy chroniące przed wirusami lub złośliwym oprogramowaniem. Najpoważniejsze oprogramowanie reklamowe może zamienić komputery w zombie, które wysyłają spam lub wiadomości phishingowe. Zazwyczaj oprogramowanie reklamowe jest instalowane podstępnie, bez wiedzy użytkownika, i może używać podwójnych lub nawet nielegalnych metod w celu przyciągnięcia uwagi widzów. Może zainstalować się tak, że reklamy pojawiają się, gdy komputer jest włączony i system operacyjny uruchamia się. Adware, które nie informuje użytkowników ani nie uzyskuje ich zgody, można zatem uznać za podgrupę szerszej kategorii złośliwego oprogramowania (złośliwego oprogramowania). Oprogramowanie reklamowe jest często dołączane do innych aplikacji, takich jak pasek narzędzi lub rozszerzenia przeglądarki oraz pliki do pobrania oferowane przez wyskakujące okienka i może pojawiać się na zainfekowanych witrynach internetowych, w bezpłatnym lub w oprogramowaniu typu shareware. Czasami pojawia się na e-bookach, urządzeniach mobilnych z Androidem i Skype. Oprogramowanie typu adware jest najczęściej spotykane na stronach internetowych i w oprogramowaniu przeznaczonym dla konsumentów, zwłaszcza w ofertach specjalnych, sieciach udostępniania plików lub nielegalnie pobieranej muzyce, grach i filmach; jednak czasami pojawia się w oprogramowaniu biznesowym (np. oprogramowaniu używanym do zarządzania dokumentacją medyczną). Został nawet odkryty głęboko osadzony w partycjach systemowych i rozruchowych, z których trudno go usunąć. Często, opierając się na historii Internetu użytkownika lub używając plików cookie, rejestratorów naciśnięć klawiszy, słów kluczowych wpisywanych w wyszukiwarkach lub śledzenia online, oprogramowanie reklamowe tworzy wysoce wyspecjalizowane profile użytkowników w celu dostosowania reklam do wąskiego zakresu gustów konsumentów (strategia zwana " długi ogon "lub reklama niszowa). Niemniej jednak większość programów typu adware jest ignorowana; producenci często uważają, że współczynnik klikalności 1% jest doskonały.

Firmy lub reklamodawcy płacą witrynom internetowym lub marketerom freeware za dołączenie oprogramowania reklamowego. Może być zawarte w oprogramowaniu, aby pomóc w pokryciu kosztów rozwoju. Przychody mogą być wykorzystywane do różnych celów, w tym do wspierania oprogramowania typu open source i modelu biznesowego oprogramowania jako usługi. Producenci wolnego oprogramowania znaleźli legalny i skuteczny sposób na generowanie przychodów, zmuszając wiele stron internetowych, które szczyciły się tym, że są zorientowane na działalność non-profit, do konkurowania o przychody. Adware zaczęło pojawiać się w latach 90. jako darmowy produkt, który pobierał reklamy, często w ramach próbek oprogramowania typu "wypróbuj przed zakupem". Oprogramowanie reklamowe wyłoniło się z programów szpiegujących lub tak zwanych potencjalnie niepożądanych programów, chociaż oprogramowanie reklamowe, które nie informuje o korzystaniu przez użytkowników z Internetu, nie jest uważane za oprogramowanie szpiegowskie. Ponieważ liczba użytkowników Internetu wzrosła, reklama internetowa stała się coraz większym i bardziej lukratywnym rynkiem, stwarzając zachęty do tworzenia i instalowania oprogramowania reklamowego. W 2000 roku inwestorzy kapitału wysokiego ryzyka weszli na rynek adware, tworząc nowy model, w którym autorzy adware otrzymywali kilka centów za wyświetlenie zamiast jednorazowej licencji na produkt. Na przykład oprogramowanie reklamowe zaczęło pojawiać się na pasku tytułowym przeglądarki Internet Explorer, wykorzystując luki w zabezpieczeniach, co często powoduje, że oprogramowanie działa bardzo wolno, wykorzystując pamięć RAM (pamięć o dostępie swobodnym), przepustowość i cykle procesora. W 2004 roku Microsoft wydał usługę XP Packet Service 2, która zamknęła wiele takich luk, chociaż oprogramowanie reklamowe może nadal wchodzić za pośrednictwem Java lub Flash. Do najbardziej niesławnych producentów oprogramowania reklamowego należą Zango (dawniej 180 Solutions), WhenU, Cool-WebSearch i Direct Revenue. Oprogramowanie reklamowe stworzone przez Direct Revenue spowodowało tyle frustracji, że użytkownicy komputerów wysyłali e-maile z groźbą śmierci do firmy. Dostawcy oprogramowania reklamowego, których złe zachowanie jest ujawniane, zwykle zaprzeczają popełnieniu przestępstwa. Walka z oprogramowaniem reklamowym stała się odrębną branżą w ciągu ostatniej dekady. Usuwanie oprogramowania reklamowego jest podobne do usuwania wirusów lub robaków. Przykłady oprogramowania, które identyfikuje, poddaje kwarantannie i usuwa oprogramowanie reklamowe, to Malwarebytes i Spyware Doctor. Niektóre są dostępne za darmo. Wiele programów antywirusowych zawiera moduły, które wykonują podobne funkcje. Producenci adware nieustannie zmieniają swoje produkty, co wymaga częstych aktualizacji.

Alibaba

Alibaba Group Holding Limited to największa firma internetowa w Chinach i jedna z największych na świecie. Świadczy szeroką gamę usług handlu elektronicznego zarówno na rynku chińskim, jak i światowym. Została założona przez Jacka Ma w 1999 roku, kiedy on i jego zespół założyli stronę internetową Alibaba.com, portal biznesowy (B2B) pomagający chińskim małym firmom sprzedawać produkty zagranicznym nabywcom za pośrednictwem Internetu. Ten wpis zawiera najpierw przegląd firmy Alibaba, w tym jej historii oraz produktów i usług. Następnie omawia społeczne i kulturowe wpływy Alibaby w Chinach oraz kontrowersje, które powstały w związku z podrabianymi towarami sprzedawanymi na platformach Alibaba. Alibaba rozszerzyła swoją działalność o szeroki zakres usług handlu elektronicznego i usług internetowych, w tym handel elektroniczny B2B, biznes-konsument (B2C) i konsument-konsument (C2C), płatności online i usługi finansowe w Internecie, platforma przetwarzania w chmurze i media społecznościowe. Alibaba ma również własny think tank specjalizujący się w ekonomii Internetu i handlu elektronicznego w Chinach, Ali Research. Alibaba sponsorowała także Alibaba Business School na Hangzhou Normal University, alma mater Jacka Ma, w celu promowania edukacji biznesowej i e-commerce. Od 2007 do 2012 roku Alibaba była notowana na giełdzie w Hongkongu (HKEX) pod nazwą Alibaba.com Limited. Z powodu konfliktu politycznego dotyczącego wymogu struktury korporacyjnej HKEX i Alibaba.com, firma zaprzestała obsługi HKEX i ponownie wyemitowała swoją pierwszą ofertę publiczną w imieniu Alibaba na nowojorskiej giełdzie papierów wartościowych (NYSE) w 2014 r. Alibaba zebrał więcej niż 21,8 miliarda USD dzięki notowaniu na NYSE, co czyni ją największą pierwszą ofertą publiczną w historii NYSE. Alibaba prześcignął Walmart i został największym sprzedawcą detalicznym na świecie w kwietniu 2016 r. Pod względem wartości rynkowej brutto. Całkowite przychody Alibaby wzrosły z 6,67 mld chińskich juanów (1,01 mld USD) w roku podatkowym 2010 do 101 mld chińskich juanów (14,7 mld USD) w 2016 roku. Na koniec czerwca 2016 roku Alibaba zatrudniała łącznie 46.228 pracowników. Alibaba ma siedzibę w mieście Hangzhou, stolicy chińskiej prowincji Zhejiang 150 kilometrów na południowy zachód od Szanghaju. W Hangzhou Alibaba ma dwa duże budynki biurowe. Główny kampus korporacyjny Alibaba, czyli Taobao City, kompleks ośmiu budynków i dwóch garaży, znajduje się w Xixi, na przedmieściach położonych w zachodniej części centrum Hangzhou. Siedziba działu B2B firmy Alibaba znajduje się w strefie rozwoju zaawansowanych technologii w Hangzhou. Siedziba Alipay znajduje się w Strefie Wolnego Handlu w Szanghaju. Alibaba ma biura w Hongkongu i Tajpej i prowadzi działalność poza Chinami kontynentalnymi. Posiada również międzynarodowe oddziały w Stanach Zjednoczonych (San Mateo, Kalifornia), Wielkiej Brytanii (Londyn), Włoszech (Mediolan), Francji (Paryż), Indiach (Bombaj) i Australii (Melbourne).

Historia

W 1999 roku Ma stworzył portal internetowy B2B Alibaba.com w mieszkaniu w Hangzhou w Chinach, zewnętrzną platformę hurtowej sprzedaży internetowej, która łączy sprzedawców małych firm w Chinach z globalnymi nabywcami w całym Internecie. Portal generował zyski z subskrypcji członkostwa i reklam na stronach internetowych. Liczba zarejestrowanych użytkowników Alibaba.com osiągnął 1 milion w 2001 r., a platforma stała się rentowna w 2002 r. Po sukcesie wersji próbnej B2B e-commerce Alibaba.com, Ma i jego zespół uruchomili w maju 2003 r. platformę zakupów online B2C, Taobao.com, który okazał się kultowym sukcesem i wpływowym krokiem w rozwoju handlu elektronicznego i Internetu w Chinach. W 2004 roku Alibaba uruchomiła swoją zewnętrzną bramkę płatniczą Alipay, aby ułatwić zakupy i handel online. W sierpniu 2005 roku Alibaba podpisała umowę o współpracy z amerykańską firmą technologiczną Yahoo. Poprzez serię krzyżujących się udziałów Alibaba przejął pełną kontrolę nad chińską spółką zależną Yahoo i uzyskał kapitał wysokiego ryzyka w wysokości 1 miliarda dolarów od Yahoo, który był wówczas największą międzynarodową inwestycją w chińską branżę internetową. W 2009 r. Alibaba uruchomiła usługę przetwarzania w chmurze Aliyun i założyła własny instytut badawczy AliResearch, który zapewnia dane i analizy strategiczne oraz wsparcie techniczne dla produktów i usług Alibaba. W 2013 r., Po usunięciu sprywatyzowanej Alibaba.com z HKEX, firma dokonała znaczącej zmiany w swojej strukturze korporacyjnej, dzieląc swoje główne biznesy na różne spółki stowarzyszone, z których każda ma ograniczoną autonomię w stosunku do zarządu Alibaba. Stanowi to podstawową strukturę Grupy Alibaba. 19 września 2014 r. Alibaba stała się spółką notowaną na giełdzie na NYSE po dokonaniu największej pierwszej oferty publicznej na świecie, która była zielonym światłem dla kapitalizacji Alibaba i uczyniła z niej aktywnego gracza na rynku fuzji i przejęć przedsiębiorstw. i firm. W 2015 roku Alibaba zainwestowała w kilka branż, takich jak logistyka, usługi zdrowotne, muzyczne i rozrywkowe online oraz sport. W 2016 roku Alibaba podpisała dwie ważne umowy z Narodową Komisją Rozwoju i Reform Chin w celu promowania praktyk handlu elektronicznego i rozwoju gospodarczego na obszarach wiejskich oraz pomocy w budowaniu systemu punktacji kredytowej dla użytkowników Internetu w Chinach. Alibaba nie jest już wyłącznie firmą internetową, ale coraz aktywniej angażuje się we wzrost gospodarczy i rozwój społeczny w Chinach.

Produkty i usługi

Alibaba.com

Alibaba.com (lub 1688.com) to pierwszy portal handlu elektronicznego B2B wprowadzony przez Alibaba, który obsługuje głównie klientów hurtowych i dostawców. Pierwotnie został zaprojektowany, aby pomóc małym firmom i dostawcom w Chinach w sprzedaży ich produktów online. Teraz stała się międzynarodową platformą handlową dostawców z zarejestrowanymi użytkownikami z 200 krajów na całym świecie. Dostawcy mogą ustawić własną stronę sklepu dla swoich produktów. Kupujący poszukują materiałów eksploatacyjnych za pomocą wyszukiwarki produktów na Alibaba.com. Alibaba.com zapewnia również rozwiązania w zakresie handlu międzynarodowego i łańcucha dostaw, aby pomóc kupującym i sprzedającym w zadaniach, takich jak ustalenia logistyczne i odprawy celne.

Taobao.com

Taobao.com to witryna zakupów online podobna do serwisu eBay. Twierdzi, że jest to największy rynek internetowy na świecie. Taobao.com koncentruje się na usługach zakupów C2C dla klientów na całym świecie, kierując się modelem biznesowym podobnym do tego, który stosuje eBay. Wszyscy użytkownicy, po zakończeniu szeregu procesów identyfikacji, mogą otworzyć sklep internetowy i publicznie sprzedawać towary na Taobao.com. Ograniczenie polega na tym, że tylko jeden sklep internetowy może być otwarty na użytkownika na Taobao .com. Do końca 2016 roku Taobao.com odnotowała 493 miliony MAU (aktywnych użytkowników miesięcznie), z ponad miliardem produktów na liście.

Tmall.com

Tmall.com to internetowa witryna internetowa B2C, która została uruchomiona w 2008 roku. Pierwotnie był to oddział B2C Taobao.com obsługujący sprzedawców z kontem korporacyjnym. W 2011 roku stała się niezależną platformą działającą pod domeną Tmall.com. W przeciwieństwie do Taobao.com, Tmall.com pozwala tylko kwalifikującym się firmom otwierać swoje oficjalne sklepy internetowe i sprzedawać markowe produkty na tej platformie. Sprzedawcy prowadzą własne sklepy firmowe i mają pełną kontrolę nad swoimi strategiami tworzenia marki i merchandisingu dzięki projektowi własnej strony sklepowej. Do marca 2016 r. Na Tmall.com sprzedano ponad 100 000 marek, w tym zarówno marki krajowe, jak i światowej sławy sprzedawcy międzynarodowi, tacy jak Apple, Bose i Unilever. Od początku 2017 r. Tmall.com była największą platformą e-tailing B2C w Chinach. Jest także rekordzistą Guinnessa (2015), jeśli chodzi o najwyższe przychody ze sprzedaży online wygenerowane przez pojedynczą witrynę zakupów online w ciągu 24 godzin, 11 listopada 2015 r., Z całkowitymi przychodami ze sprzedaży w wysokości 91,2 miliarda chińskich juanów (13,3 miliarda USD).

Alipay

Alipay to zewnętrzna bramka płatnicza uruchomiona przez Alibaba w 2003 r., oferująca usługi płatności i escrow dla większości transakcji przeprowadzanych na platformach Alibaba. Pierwotnie został zaprojektowany, aby ułatwić i zabezpieczyć płatności przetwarzane za pośrednictwem wszystkich usług Alibaba. Kupujący korzystający z platform Alibaba mogą przesyłać środki do Alipay. Podczas wymeldowania należna kwota jest potrącana z salda Alipay kupującego, ale nie jest przekazywana sprzedającemu. Pieniądze zostaną udostępnione sprzedawcy dopiero po potwierdzeniu przez kupującego odbioru produktów lub akceptacji usług. Niezależni użytkownicy mogą również używać Alipay do wysyłania pieniędzy na inne konto Alipay. Alipay można połączyć z kontami bankowymi użytkowników w celu dokonywania wpłat i wypłat z opłatami prowizyjnymi za transakcję. W czerwcu 2013 r. Alipay wprowadził internetowy produkt inwestycyjny Yu′e Bao, który stał się pierwszym funduszem, z którym można przeprowadzać transakcje za pośrednictwem zewnętrznej bramki płatniczej. Do 31 grudnia 2013 r. Alipay przewyższył PayPal pod względem całkowitego wolumenu transakcji, stając się największą bramą płatności online na świecie. Alibaba uruchomiła aplikację Alipay w 2010 roku jako krok do wejścia na rynek płatności mobilnych. Ta aplikacja ma zintegrowaną funkcję portfela elektronicznego, która umożliwia użytkownikom dokonywanie płatności poprzez skanowanie kodu QR wygenerowanego przez aplikację mobilną lub wstępnie przypisanego odbiorcy. W 2013 roku taksówki w Pekinie zaczęły akceptować Alipay jako metodę płatności. Pasażerowie muszą jedynie skorzystać z aplikacji Alipay, aby zeskanować określony kod QR przypisany do taksówki, aby dokonać płatności. Do końca 2014 roku taksówki w ponad 40 chińskich miastach akceptowały Alipay, w tym w Pekinie, Szanghaju, Kantonie, Shenzhen i Chengdu. W lipcu 2015 r. Alipay uruchomił funkcję mediów społecznościowych, umożliwiającą użytkownikom komunikowanie się ze sobą za pośrednictwem aplikacji mobilnej Alipay. Również w 2015 r. Alipay opracował własny system oceny zdolności kredytowej, Sesame Credit, oceniający kredyt danej osoby na podstawie jej zachowań transakcyjnych online. Alipay był częścią Taobao.com, kiedy został wprowadzony w 2003 roku. Oddzielił się od Taobao.com i stał się spółką stowarzyszoną Alibaba Group w 2004 roku. Już teraz stał się symbolem chińskiej reformy technologii finansowych i internetowych i przyciągnął uwagę naukowców społecznych, którzy badają potencjalne zmiany społeczne wynikające z nowych technologii finansowych prowadzonych przez Alipay w Chinach.

Wpływy społeczne i kulturowe

Jako największa internetowa firma biznesowa w Chinach, Alibaba wywarła znaczący wpływ na społeczeństwo i kulturę codziennego życia Chińczyków, wpływając na wzorce zakupów i praktyki małych firm.

The Double 11 Shopping Day (Dzień singla)

Double 11 Shopping Day to wydarzenie związane z cyber handlem, wprowadzone przez Taobao.com w 2009 roku. Wydarzenie to jest chińskim odpowiednikiem Cyberponiedziałku w Stanach Zjednoczonych. Całkowita sprzedaż tego wydarzenia na platformach Alibaba wzrosła z 52 mln chińskich juanów (7,5 mln USD) w 2009 r. Do 103 mld chińskich juanów (15 mld USD) w 2016 r., Czyli ponad czterokrotnie więcej niż całkowita sprzedaż Cyberponiedziałku (Stany Zjednoczone). 3,45 miliarda dolarów). Podwójne 11 (11 listopada lub 11/11 w kalendarzu przyjęty w Chinach) był pierwotnie znany jako Dzień samotnych (lub kawalerskich), święto chińskiej młodzieży. Powszechnie akceptowaną historią o tym, jak 11 listopada stał się dniem singla, było to, że rozpoczął się on na uniwersytecie w Nanjing, gdzie studenci postrzegali numer 1 jako symbol bycia singlem. Wydarzenie to rozprzestrzeniło się po całych Chinach dzięki rosnącej penetracji Internetu. Popularność Dnia Podwójnych 11 Zakupów jest przykładem tego, jak komercjalizacja popularnego pomysłu rozprzestrzenia się dzięki potędze internetu.

Wioska Taobao

Wioska Taobao to termin stworzony przez AliResearch, instytut badawczo-rozwojowy Alibaba. Jest definiowany jako obszar wiejski lub wioska wielu sprzedawców internetowych korzystających z Taobao.com jako głównej platformy handlowej. Jest to również kluczowy element strategii ekspansji Alibaby na obszarach wiejskich Chin i część planu współpracy Alibaby z Narodową Komisją Rozwoju i Reform Chin. Wioska Taobao jest definiowana jako społeczność wiejska, której gospodarka jest w dużym stopniu zależna od handlu elektronicznego, z co najmniej 10% wszystkich gospodarstw domowych sprzedających lokalnie produkowane towary na Taobao.com i minimalną roczną wartością handlu brutto wynoszącą 10 milionów chińskich yuanów. -szeroki. Wioska Taobao szybko rozwinęła się jako zjawisko gospodarcze na obszarach wiejskich Chin od czasu jej wprowadzenia w 2013 r. Wzrost ten wynika zarówno z coraz większej penetracji Internetu, jak i specjalizacji przemysłowej w Chinach. W sierpniu 2016 r. W Chinach istniało 1311 społeczności, które spełniały kryteria Alibaby i były wioskami Taobao w 18 prowincjach, głównie w nadmorskich prowincjach Zhejiang, Guangdong i Jiangsu.

Kontrowersje wokół podrabianych towarów

Od 2009 roku Biuro Przedstawiciela Handlowego Stanów Zjednoczonych zidentyfikowało zarówno Alibaba.com, jak i Taobao.com jako notoryczne rynki w corocznym raporcie specjalnym 301 ze względu na sprzedaż towarów podrabianych i pirackich. Według raportu, ze względu na brak nadzoru i regulacji dotyczących indywidualnych sprzedawców, na platformach biznesowych Alibaba sprzedaje się i handluje dużą liczbą podrobionych produktów. Chińska agencja administracyjna, Państwowa Administracja Przemysłu i Handlu (SAIC), również zauważyła rozprzestrzenianie się i transakcje podrobionych towarów na platformach Alibaba, zwłaszcza na Taobao.com, która koncentruje się na C2C. Na podstawie badania rynkowego SAIC w 2014 r. Ponad 60% produktów sprzedawanych na Taobao.com było podejrzewanych o podróbki lub produkty podrobione. W dniu 27 stycznia 2015 r. Taobao.com zaprzeczył obciążeniu SAIC. Argumentował, że SAIC nie przeprowadził właściwie badania rynku i zakwestionował metodę doboru próby przyjętą przez SAIC, ale SAIC podtrzymał swoje badanie i wynik. Następnego dnia zarząd Ma i Alibaba oświadczył, że utrzymuje wysoki poziom przepisów w zakresie kontroli sprzedaży podrabianych produktów na portalach biznesowych Alibaba. 30 stycznia 2015 r. SAIC i Alibaba osiągnęły porozumienie w sprawie zwalczania sprzedaży produktów podrabianych i naruszających prawa. W spotkaniu uczestniczyli zarówno Ma, jak i minister odpowiedzialny za SAIC.

Powrót

Amazon

Amazon.com lub, bardziej ogólnie, Amazon to największy internetowy punkt sprzedaży detalicznej na świecie. Jest to największa firma internetowa na świecie pod względem przychodów. W 2015 roku wyprzedził Walmart jako największego sprzedawcę detalicznego w Stanach Zjednoczonych pod względem wartości rynkowej. W 2017 r. była piątą co do wielkości firmą notowaną na giełdzie w Stanach Zjednoczonych pod względem kapitalizacji rynkowej, po Apple, Alphabet (spółka macierzysta Google), Microsoft i Facebook. Ten wpis dalej opisuje Amazon i omawia jego założenie, produkty i usługi, model biznesowy oraz krytykę firmy. Witryna Amazon przyciąga 183 miliony odwiedzających miesięcznie, co czyni ją jedną z najważniejszych na świecie. Z roczną sprzedażą przekraczającą 135 miliardów USD w 2016 roku i ponad 500 000 pracowników ("Amazończyków") na całym świecie w 2017 roku, jest to gigantyczny e-commerce między przedsiębiorstwami a klientami. Firma oferuje oddzielne strony internetowe użytkownikom w kilkudziesięciu krajach na całym świecie, w tym w Kanadzie, Meksyku, Indiach, Australii, Brazylii, Chinach, Japonii i wielu krajach europejskich. Amazon powstał w 1994 roku, kiedy został założony przez Jeffa Bezosa w garażu jego domu; Bezos pozostaje prezesem i dyrektorem generalnym (dyrektorem generalnym). Pierwotnie nazywany Cadabra, zmienił nazwę rok później, kiedy Bezos nadał jej imię po słynnej rzece. Pozostaje z siedzibą w Seattle w wieży Day 1. Model biznesowy Bezosa nie wymagał, aby Amazon stał się rentowny przez kilka lat, co stanowiło zmartwienie akcjonariuszy, a jego pierwszy kwartalny zysk przyszedł pod koniec 2001 r. Amazon stał się znany z poświęcania zysków i dywidend w celu osiągnięcia długoterminowego wzrostu. Utrzymuje ceny podstawowych produktów na niskim poziomie, inwestując znaczne kwoty w nowe linie produktów i usługi subskrypcyjne. Początkowo tylko księgarnia internetowa, nadal jest gigantem tego rynku. Według szacunków w 2016 r. Amazon stanowił ponad jedną trzecią wszystkich drukowanych książek sprzedanych w Stanach Zjednoczonych, a 82% wszystkich e-booków zakupionych w Stanach Zjednoczonych w tym roku to tytuły Amazon Kindle. Klienci mogą skorzystać z funkcji "Wyszukaj w książce", aby przejrzeć spis treści. Amazon Marketplace umożliwia zewnętrznym użytkownikom sprzedaż używanych książek. Amazon Publishing, uruchomiony w 2009 roku, zawiera kilka wydawnictw, takich jak AmazonEncore, AmazonCrossing, Montlake Romance, Thomas & Mercer i 47North, a Amazon Shorts oferuje ekskluzywne opowiadania. Wielu obwinia Amazon za upadek małych niezależnych księgarni w wielu miejscach, a nawet za bankructwo sieci księgarni Borders. Czytnik e-booków Kindle firmy Amazon, wprowadzony na rynek w 2007 r., znacznie rozwinął rynek e-booków. Kindle Direct Publishing, które również rozpoczęło się w 2007 roku, umożliwia autorom przesyłanie ich produktów do czytników e-booków za pośrednictwem aplikacji w 34 różnych językach. Amazon szybko rozszerzył się, aby objąć ogromną różnorodność produktów i usług, w tym urządzenia, gry wideo, produkty biurowe, odzież, sztukę i rękodzieło, bagaż, drony, żywność, muzykę, biżuterię, meble, kosmetyki, oprogramowanie, subskrypcje czasopism i gospodarstwo domowe. ogród i przybory kuchenne. Oferuje sklep z aplikacjami, gry cyfrowe, e-booki, komiksy cyfrowe i muzykę do pobrania. Amazon Fresh oferuje różnorodne łatwo psujące się produkty spożywcze z dostawą do domu. W 2017 roku Amazon kupił Whole Foods Market za 13,7 mld USD. Wickedly Prime sprzedaje przekąski. Amazon Game Studios, uruchomiony w 2014 roku, produkuje gry wideo. Amazon Music oferuje szeroką gamę plików MP3. Amazon Art sprzedaje dzieła sztuki w limitowanej edycji. Amazon Elements oferuje artykuły gospodarstwa domowego, na przykład do pielęgnacji niemowląt. Amazon Dash, wprowadzony w 2015 r., używa "różdżek", czyli skanerów kodów kreskowych i "przycisków Dash", małego urządzenia elektronicznego umieszczanego w domu, aby automatycznie zmieniać kolejność niektórych produktów. Oprócz towarów Amazon oferuje liczne usługi cyfrowe. Jest największym na świecie dostawcą usług infrastruktury chmurowej. Amazon Drive, który rozpoczął się w 2011 roku, to aplikacja do przechowywania danych w chmurze. Amazon Wireless oferuje usługi telefoniczne dla urządzeń bezprzewodowych. Amazon Tickets, który rozpoczął swoją działalność w Wielkiej Brytanii w 2015 roku, oferuje sprzedaż biletów na koncerty i przedstawienia. Amazon Destinations wyszukuje wakacyjne miejsca w pobliżu domów klientów. Ręcznie robione w Amazon łączy producentów wyrobów rzemieślniczych z klientami. Amazon Prime, który rozpoczął się w 2005 roku, oferuje bezpłatną wysyłkę w ciągu 2 dni (w niektórych miejscach usługa tego samego dnia) za miesięczną opłatą w wysokości 11 USD; w 2016 r. liczyło 54 mln członków. Amazon Prime oferuje również dostęp do Amazon Video, który zapewnia natychmiastową transmisję strumieniową filmów i programów telewizyjnych, z których część jest produkowana w Amazon Studios. Prime Music oferuje dostęp do 1 miliona utworów. Amazon Fire oferuje strumieniowe przesyłanie wideo do telewizorów, a w 2014 roku firma weszła na rynek smartfonów z telefonem Fire Phone. Amazon Underground oferuje aplikacje i gry oraz płaci programistom za każdym razem, gdy są pobierane. W 2012 roku wydała swoją pierwszą grę mobilną Air Patriots na urządzenia z systemem Android. Amazon prowadzi również witryny detaliczne dla Sears Canada, Marks and Spencer, Lacoste i innych firm. Model biznesowy Amazon kładzie nacisk na duży wybór towarów i usług, szybką dostawę i opinie klientów. Firma rejestruje historię zakupów klientów, aby polecić inne pozycje. Użytkownicy mogą oceniać jakość swoich zakupów za pomocą systemu oceny od jednej do pięciu gwiazdek, a klienci mogą komentować i głosować na recenzje. Klienci mogą również korzystać z "kanałów", aby przekazywać pieniądze organizacjom charytatywnym i kandydatom politycznym. W 2014 roku firma nawiązała współpracę z Twitterem, umożliwiając klientom, którzy zobaczą link do produktu Amazon na Twitterze, umieszczenie go w koszyku Amazon, odpowiadając na tweet z hashtagiem #AmazonCart. Niedawno sprzedaż książek online przez Amazon została uzupełniona sprzedażą osobistą: w 2015 roku otworzył on fizyczną księgarnię w Seattle. Do 2017 roku Amazon miał 13 tradycyjnych księgarni, zwanych Amazon Books, w całych Stanach Zjednoczonych. W 2017 r. Przygotowywała się do otwarcia Amazon Go, eksperymentalnego sklepu spożywczego w Seattle bez kasjerów, zamiast tego korzystał z czujników i aplikacji na telefony komórkowe do ładowania klientów. Amazon Locker to samoobsługowa lokalizacja dostaw, w której można przechowywać lub odbierać paczki Amazon. Amazon rozwijał się przez długą serię fuzji i przejęć, kupując start-upy, firmy świadczące usługi finansowe, firmy zajmujące się oprogramowaniem i bazami danych online, wydawcami audiobooków, twórcami gier wideo (np. Twitch) i innymi sprzedawcami internetowymi. Posiada również 40 spółek zależnych sprzedających różne produkty, od butów (np. Zappos) po pieluchy, sprzęt elektryczny, a także szalone usługi cyfrowe. CreateSpace oferuje usługi samodzielnego publikowania twórcom treści, wydawcom, filmowcom i muzykom. Amazon Web Services, które uruchomiono w 2002 roku, zapewnia 70 usług przetwarzania w chmurze na żądanie dla 150 000 programistów, w tym pamięci masowej, sieci, analiz i zarządzania bazami danych, pod różnymi nazwami, takimi jak Redshift, Data Pipeline, ElastiCache, Glacier, Silk , SimpleDB, Kinesis, QuickSight, Aurora, Elastic Beanstalk i Cloud-Formatione. Oferuje również usługi poczty elektronicznej, przepływu pracy i synchronizacji danych. Amazon Mechanical Turk, uruchomiony w 2005 roku, to usługa lub osoby lub firmy poszukujące osób chętnych do wykonywania pracochłonnych zadań, takich jak wypełnianie ankiet za niewielkie pieniądze. Amazon Maritime to firma przewozowa, która obsługuje import z Chin. Amazon Robotics zapewnia zautomatyzowane systemy przechowywania i pobierania dla kilku dużych firm detalicznych. Amazon słynie z rozległej sieci technologicznej, która pozwala szybko przemieszczać duże ilości towarów do klientów. Sieć ta obejmuje magazyny, farmy serwerów, centra danych i dedykowane źródła energii elektrycznej oparte na energii odnawialnej. Firma posiada liczne centra rozwoju oprogramowania, których lokalizacje w 2017 roku obejmowały 14 w Stanach Zjednoczonych, 3 w Kanadzie, 13 w Europie, 8 w Azji i po 1 w Brazylii, Kostaryce i RPA. Centra realizacji zamówień Amazon to magazyny i punkty dystrybucji, które realizują zamówienia i często znajdują się w pobliżu lotnisk. Od 2017 roku Amazon miał ponad 70 centrów logistycznych w Stanach Zjednoczonych i dziesiątki innych miejsc w światowej sieci, która stale rośnie w szybkim tempie. Każde centrum logistyczne zatrudnia setki osób. Pracownicy magazynów mają przy sobie podręczne komputery, które przekazują firmie informacje zwrotne na temat ich produktywności. Amazon ogłosił plany dotyczące usługi Prime Air, która wykorzystywałaby drony do dostarczania produktów klientom w ciągu 30 minut. Centrum Prime Air w północnym Kentucky rozpoczęło działalność w kwietniu 2017 r. Po teście w Wielkiej Brytanii, ale usługa wzbudziła obawy o bezpieczeństwo i prywatność. Amazon zebrał również wiele skarg i krytyki. Pracownicy w jej magazynach skarżyli się na złe warunki pracy, a firma regularnie angażuje się w działania przeciw zjednoczeniu. Według artykułu z 2015 roku w The New York Times firma zmusza niektórych pracowników do podpisywania klauzul o zakazie konkurencji, a niektórzy pracownicy biurowi twierdzą, że kultura korporacyjna jest opresyjna i konfrontacyjna. Dostawcy twierdzili, że firma wywiera na nich znaczną presję, aby zminimalizować koszty i czas dostawy. Amazon był jednym z kilku firm, które znalazły się pod presją z powodu ich członkostwa w American Legislative Exchange Council, która promowała konserwatywne polityki w stanowych organach ustawodawczych. Amerykańska Rada Giełdy Legislacyjnej spotkała się z ostrą krytyką swojego poparcia dla kontrowersyjnych przepisów, a Amazon ogłosił w 2012 roku, że rezygnuje z członkostwa w tej organizacji.

Powrót

Anonymous

Anonymous określa się jako przypadkowo zjednoczone stowarzyszenie aktywistów i haktywistów, którzy gromadzą się głównie w Internecie. Stało się znane z serii protestów prowadzonych w trybie online i offline, w których wykorzystano zarówno legalne, jak i nielegalne środki demonstracji. Sprzeciwili się cenzurze zarówno sektora prywatnego, jak i rządowego i walczyli między innymi o prawo do wolności informacji. Wykorzystując rozproszoną strukturę autorytetu opartego na Internecie, stara się bronić idei nad indywidualnymi ego. Anonymous rozpoczął się w kotle tablicy graficznej 4chan, wykonując internetowe wygłupy i nieprzewidywalne akty trollingu, a zatem jest prawdopodobnie najbardziej znany z tego połączenia trollingu i troski społecznej. Ten wpis zawiera krótką historię Anonymous i szczegółowo opisuje niektóre czynniki, które go napędzają, w tym przeglądając kilka przykładów z szerokiego wachlarza operacji i metod protestu. Wpis przygląda się również sprzecznościom i rozgałęzieniom w obrębie Anonymous, które spowodowały zmiany w zbiorowości, oraz niektórym sposobom, na jakie Anonymous był rozważany w nauce. Anonymous pobudził wyobraźnię dziennikarzy, zwracając uwagę na tożsamość online (lub jej brak) oraz zdolność do występów i rozrywki w cyberprzestrzeni, jednocześnie pobudzając wyobraźnię uczonych ze względu na swoją działalność jako aktor pozapaństwowy i jego możliwości jako szablonu dla pozbawionej przywódcy, postgeograficznej demokracji cyfrowej. Jednak sama rozpiętość kolektywu i jego opór wobec nazwisk przywódców lub manifestu grupowego tworzy sprzeczne punkty widzenia i wewnętrzne spory, które doprowadziły do bifurkacji i odłamów grup, mimo że zbiorowość nazywa się umysłem roju. Anonymous to tytuł używany do opisania wielu różnych frakcji i punktów widzenia w ramach tego ogromnego internetowego kolektywu. W związku z tym wydaje się, że w przypadku prawie każdego stwierdzenia prawdy złożonego na temat Anonymous, sprzeczne stwierdzenie może być również poprawne. Anonymous ma wiele amorficznych cech, które sprawiają, że trudno je zdefiniować, ale ich wysiłki pozwoliły na lepsze zrozumienie aktorów niepaństwowych i społeczności internetowych oraz pokazały potencjalne ramy dla grup społecznych zorientowanych poprzecznie w sferze cyfrowej. Chociaż wiele z ich działań było nielegalnych, ich eksperymentowanie z Internetem jako przestrzenią bezpośredniego działania, kreatywności i zmian społecznych jest zgodne z pierwotnymi nadziejami, jakie społeczeństwo pokładało w Internecie jako płaszczyźnie społecznej.

Początki i etos

Koncepcja Anonymous narodziła się, gdy amerykańska tablica graficzna 4chan, strona internetowa utworzona w 2003 r. w celu udostępniania zdjęć z towarzyszącymi komentarzami, poszła w ślady japońskiej tablicy 2channel, umożliwiając system anty-rejestracyjny, w którym plakaty z komentarzami mogły pozostać anonimowe. W związku z tym długie wątki rozmów na tej tablicy pojawiły się z zewnątrz, jakby były napisane tylko przez jeden plakat o nazwie Anonimowy. Motywacją stojącą za tym systemem było pozbycie się plakatów z ego, a zatem stał się on debatowanymi pomysłami plakatu, a nie jego postacią. Zanim zostali jednogłośnie nazwani anonimowymi, osoby zaangażowane były częściej określane jako użytkownicy 4chan, w szczególności 4chan's / b / forum (znane również jako forum "losowe"). Tablice graficzne 4chan miały skłonność do wywoływania zachowań przypominających trolle, takich jak argumentacja i oszustwa. Istotnie, mantra Anonimowego: "Jesteśmy Anonimowi, Jesteśmy Legionem, Nie wybaczamy, Nie zapominamy, Oczekujemy nas", odnosiła się między innymi do skłonności do zemsty online. Przed 2008 rokiem Anonymous i członkowie 4chan's / b / forum ogólnie skupiali się na małych, często indywidualnych, żartobliwych aktach online, napędzanych ich niesławnym stwierdzeniem "dla lulzów". Jako ewolucja słowa "lol" (skrót od "śmiać się głośno"), "lulz" reprezentował bardziej nieprzyjemny ton, oznaczający akty trollingu oparte na aktywnym schadenfreude. Opisuje się to jako aktywne, ponieważ te osoby nie tylko czerpały radość z nieszczęścia innych, ale je stworzyły. Chociaż uczeni zauważyli, że szybkie i zdecentralizowane działanie forów 4chan stworzyło zachowanie plakatów, które odrzucało stabilną tożsamość, w ramach Anonymous wiele plakatów znalazło społeczność. Ta koncepcja społeczności bez ego stała się centralnym punktem filozofii Anonymous, podobnie jak prawo do wolności informacji i wolności słowa w Internecie. Stały się one głównymi koncepcjami Anonimowego i głównym powodem protestu. Anonimowi mogliby zobaczyć zmianę w miarę jak Internet coraz bardziej stawał się systemem zamkniętym, a także zwiększała się kontrola i komercjalizacja Internetu. Luźno opierając się na ogólnym etosie hakerów, Anonymous otwarcie opowiadał się za udostępnianiem plików i otwarcie przeciwstawiał się cenzurze internetowej i ograniczaniu anonimowości online. Anonymous odeszli od publicznego spojrzenia 4chan w 2010 roku i zamiast tego zostali znalezieni podczas rozmowy przez Internet Relay Chat (IRC), nazywając ich centrum operacyjne AnonOps. Platforma IRC pozwalała na wiele różnych okien grupowych, znanych jako kanały, w których użytkownicy mogli rozmawiać. Anonymous ma nie tylko duże kanały przeznaczone dla wszystkich, ale także mniejsze, dostępne tylko na zaproszenie, dla kluczowych osób. Chociaż Anonymous zaprzeczył, posunięcie to sugerowało, że rzekoma antyorganizacja stawała się coraz bardziej zorganizowana.

Jak używany jest termin Anoymous

Anonymous to zbiorowość, ale często cytowany jest w liczbie pojedynczej lub mnogiej. Pojedyncze osoby należące do kolektywu są często zapisywane jako Anon. Anonimowi generalnie marszczą brwi na warunkach takich jak grupa lub członek, woląc być postrzegani jako zbiorowość bez organizacji. Zamiast tego nazwa Anonymous może zostać nadana lub usunięta przez każdego, kto chce dołączyć do Operacji Anonymous, lub tworzyć własne. W Anonimowych mogą być różne frakcje, które nie zgadzają się ze sobą lub nie są ze sobą powiązane; jednak pierwotny etos kolektywu sugeruje, że tej nazwy nie można nikomu odmawiać.

Korzystanie z memów internetowych

Aby zrozumieć naturę kolektywu i koncepcję lulz, trzeba zrozumieć, jak używają on-line memów językowych. Anonymous wykorzystuje memy internetowe w swoich materiałach propagandowych i marketingowych oraz w rozmowach z mediami i między sobą. Robią to, aby zaznaczyć koleżeństwo grupy i stworzyć poczucie wspólnoty poprzez ich powtarzanie. Memy są również używane jako technika trollingu. Wiążą kolektyw i pomagają tworzyć kulturę Anonymous. W tym kontekście memy internetowe są hasłami lub mediami, w tym obrazami i tekstem, które są udostępniane i rozpowszechniane w Internecie. Używanie memów przez firmę Nonymous ma na celu zarówno podniecenie, jak i podburzanie innych, a jednocześnie celowo brzmi hiperbolicznie i epicko. Są na to dwie grupy odbiorców: (1) członkowie kolektywu i (2) media i społeczność globalna. Są zrobione jako żart dla tych pierwszych i jako mały akt trollingu dla tego ostatniego. Głęboko osadzony w kulturze internetowej, język ten zarówno wzywa do zwolenników, jak i dystansuje tych, którzy nie rozumieją memów internetowych czy zbiorowości. Wspomniana fraza "for the lulz" jest jednym z takich memów językowych powszechnie używanych przez plakaty Anonsa i 4chana. Niektóre kluczowe przykłady to "ponad 9000", "maszyna nienawiści do Internetu" i "nie twoja osobista armia" (NYPA).

Over 9000

Jednym z przykładów jest wielokrotne użycie przez Anonymousa wyrażenia "over 9000", który wywodzi się z japońskiej serii anime manga Dragon Ball Z. Jest używany do opisania wszystkiego w dużych ilościach. Anonymous użył tego memu między innymi do słynnego trollowania Oprah Winfrey Show we wrześniu 2008 roku. Ponad 9000 memów zostało również użyte w rozmowie na żywo w programie The David Pakman Show między Anonem Handlem Topiary a następnie rzecznikiem Westboro Baptist Church, Shirley Phelps-Roper. Topiary użył tego sformułowania, próbując oszukać Phelps-Ropera, mówiąc o "ponad 9000 grzechów", które popełnił w swoim życiu.

Internetowa maszyna nienawiści

W audycji z lipca 2007 r. Stowarzyszona z Los Angeles Fox KTTV opisała Anonymous jako "maszynę nienawiści do Internetu" i "hakerów na sterydach". Te dwa wyrażenia, w szczególności to pierwsze, stały się często powtarzanymi memami w literaturze Anonymousa, które wyśmiewały media, jednocześnie je kusząc, i jako takie zapoczątkowały symbiotyczny związek między Anonymousem a mediami informacyjnymi, oparty na hiperbolicznych interpretacjach języka memetycznego.

Nie twoja osobista armia

Często skracany do NYPA, ten mem zaczął się na forach 4chan z powodu napływu plakatów proszących Anonymous o pomoc. Często te prośby o pomoc wiązały się z osobistymi zemstą lub zemstą na jakiejś osobie i były często ignorowane przez 4chan Anonymous. Odpowiedzieli: "Nie jesteśmy twoją osobistą armią". Te prośby o pomoc były kontynuowane po tym, jak Anonymous przeniósł się do IRC, w miarę jak zainteresowanie mediów grupą rosło. Niektóre anonimowe operacje, takie jak OpTunisia, wyrosły z tych żądań, podczas gdy inne spotkały się z odpowiedzią NYPA.

Operacje

Operacje, potocznie nazywane przez Anonymous Ops, to nazwy zbiorowych protestów lub projektów akcji bezpośrednich, które Anonymous prowadzi. Operacje Anonymous to prawdopodobnie podstawową funkcją kolektywu. Przez lata było wiele anonimowych operacji, wszystkie z różnym poziomem uczestnictwa i skuteczność, z różnymi stanowiskami politycznymi i ośrodkami geograficznymi. Operacje są tworzone i wykonywane przez szereg różnych osób w ramach Anonymous, w zależności od ich poglądów politycznych, położenia geograficznego, innych zainteresowań, poziomu umiejętności cyfrowych i poziomu dostępu w ramach kolektywu. W związku z tym nieczęsto widzi się dzieło tych samych Anonów dwa razy. Nie wszystkie projekty mają nazwy operacji, a niektóre operacje zawierają również wiele mniejszych operacji. Wczesne projekty realizowane głównie przez 4chan były również znane jako naloty. Niektóre operacje, takie jak te opisane w pozostałej części tej sekcji, zostały szczegółowo udokumentowane przez dziennikarzy, teoretyków mediów i antropologów.

Habbo Hotel Raid

Wczesny przykład łączenia użytkowników / b / pod tytułem Anonymous jest znany jako nalot na Habbo Hotel, który trwał około 6 dni w lipcu 2006 r. Habbo Hotel był grą społecznościową online przeznaczoną dla nastolatków, w której wirtualne awatary mogły zgromadzić się. / b / users zalali to wirtualne spotkanie powtórzeniem pojedynczego awatara i używali tego awatara do powodowania drobnych zmartwień, takich jak zablokowane drzwi i rysowanie obraźliwych kształtów.

Chanology

Protesty Anonymous przeciwko Kościołowi Scjentologii, znanej jako Operacja Chanologia lub po prostu Chanologia, były punktem zwrotnym, w którym skłonność Anonimowego do karania innych zwróciła się w stronę poważniejszych problemów społecznych. Podczas gdy wielu nadal skupiało się na kościele wyłącznie dla lulzów, koncepcja Anonymous zaczęła przyciągać aktywistów, którzy byli bardziej motywowani politycznie, a protesty Chanology wyciekły z komputerów na ulice miast na całym świecie. Kiedy zaczęły się takie uliczne protesty, ci, którzy identyfikowali się jako Anonymous, chcieli pozostać anonimowi i wybrali maskę na twarz przedstawiającą Guya Fawkesa jako sposób na rozpoznanie się i przedstawienie światu jako jednej istoty. To użycie maski Guya Fawkesa, zarówno w protestach ulicznych, jak i w materiale cyfrowym, było kontynuowane w kolejnych operacjach. Chanology rozpoczęła się w styczniu 2008 roku i trwała mocno przez cały rok, a później zanikła pomimo wysiłków niektórych Anonów, aby utrzymać ją aktywną.

Operacja Payback

Począwszy od 2010 roku Anonymous uruchomił Operację Payback, która służyła jako odwet za wykorzystywanie rozproszonych ataków typu "odmowa usługi" (DDoS) przez Aiplex Software. Aiplex Software to firma wynajęta przez kilka wytwórni filmowych do atakowania witryn internetowych, które nie reagowały na powiadomienia o usunięciu udostępniania plików. Anonymous zauważył podwójny standard stosowania nielegalnych środków do zwalczania nielegalnego udostępniania plików. Jednak Operacja Payback nie była odpowiedzialna za bezpośredni atak na Aiplex; zamiast tego skupił się na otaczających grupach antypirackich, w tym na stronach internetowych Motion Picture Association of America i Recording Industry Association of America. W większości przypadków przerwy w działaniu serwisu były krótkotrwałe.

Operacja Avenge Assange

Operacja Payback przekształciła się w Operację Avenge Assange, jako że skupiono się na Amazon, PayPal, MasterCard, Visa i PostFinance za działania przeciwko WikiLeaks, witrynie demaskatorów, której przewodził Julian Assange. Operacja Avenge Assange była w tamtym czasie uważana za największą internetową kampanię bezpośredniej akcji, jaką kiedykolwiek podjęto, w której około 7000 osób uczestniczyło jednocześnie w kanałach IRC AnonOps. Ich wysiłki na krótki czas zakłóciły działanie witryn internetowych tych firm; jednakże uznano to za zwycięstwo w czymś, co przedstawiano jako bitwę Dawida z Goliatem. Aby zakłócić działanie tak dużych witryn internetowych, Anonymous musiał skorzystać z alternatywnych nielegalnych metod. Wysiłek ten ostatecznie podzielił się na podgrupy, takie jak Operation LeakSpin i Operation OverLoad.

OpTunisia

OpTunisia jest uważana za szczególnie skuteczną operację, która była powiązana z innymi protestami Anonimowych podczas arabskiej wiosny w 2011 roku. OpTunisia została początkowo utworzona przez zaledwie dwóch demonstrantów (z których tylko jeden mieszkał w Tunezji), którzy chcieli zaprotestować przeciwko surowej cenzurze Internetu przez tunezyjski rząd. Anonymous oszpecił ośmiu rządowych witryn internetowych w Tunezji, a Anons z całego świata współpracuje bezpośrednio z mieszkańcami Tunezji. Twierdzi się, że globalna uwaga poświęcona sytuacji w Tunezji podczas arabskiej wiosny nie miałaby miejsca, gdyby nie działania Anonimowego.

Metody protestu

Anonymous wykorzystuje zarówno legalne, jak i nielegalne metody aktywizmu internetowego do prowadzenia wielu swoich operacji; jednak niektórzy Anonowie nie używają nielegalnych metod. Metody, które nie były specyficzne dla Internetu, obejmowały dystrybucję broszur, wysyłanie bezpłatnych dostaw pizzy do biurowców, żartobliwe faksy i rozmowy telefoniczne oraz protesty uliczne. Metody charakterystyczne dla Internetu obejmowały dystrybucję ulotek cyfrowych, crowdsourcing, tworzenie i dystrybucję materiałów wideo oraz "doxing" (znajdowanie danych osobowych innych osób i udostępnianie ich publicznie). Metody uważane za nielegalne w wielu krajach obejmują dostęp do witryn internetowych innych osób w celu ich zmiany (zniesławienie) oraz usuwanie i udostępnianie prywatnych informacji z serwerów innych osób (wyciek). Dwie nielegalne metody powszechnie wymieniane zarówno w popularnej, jak i akademickiej literaturze Anonymous to ataki DDoS i botnety. Rozproszone ataki typu "odmowa usługi" Ataki DDoS są najczęściej stosowaną nielegalną metodą anonimowych. Na przykład ich ataki DDoS na PayPal i MasterCard wykorzystywały program znany jako Low-Orbit Ion Cannon (LOIC). Wprowadzając adres internetowy do programu, umożliwiał użytkownikom próbę ograniczenia przepustowości witryny za pomocą fal żądań. Jednak nie ukrywał adresów IP użytkowników, a zatem osoby korzystające z LOIC nie były anonimowe, co prowadziło do konsekwencji prawnych. W Anonymous było pewne zamieszanie co do tego, czy program LOIC był legalny, czy nielegalny, i istnieje teoria, że wielu Anonów mogło zostać zmuszonych do udziału w atakach DDoS, nie zdając sobie sprawy z nielegalności tego.

Botnety

Jak dotąd Anonymous botnety używali tylko kilkakrotnie. Botnet (słowo portmanteau określające robota i sieć) jest tworzony z wielu połączonych z Internetem komputerów używając ich połączonej mocy do wykonania tego samego zadania. Skuteczność botnetu zależy zatem od liczby połączonych komputerów. Te komputery nie są własnością tej samej osoby, ale nieświadomych członków społeczeństwa. Przykładem wykorzystania tej nielegalnej techniki przez firmę Anonymous był przeciwko firmie PayPal podczas operacji Avenge Assange w celu publicznego uczynienia tak dużej witryny bezużytecznej przez krótki czas. Jednak w przypadkach, w których używano botnetów, uważa się, że odpowiedzialnymi właścicielami botnetów nie byli kluczowi Anons, ale specjalnie sprowadzeni zewnętrzni hakerzy za te ataki. Botnety były używane przez Anonimowych tylko kilka razy z powodu walk między grupami i niezgodności z prawem ich używania. Ich użycie botnetów nie zostało upublicznione, a większość Anonów było nieświadomych, że zostały użyte. Osoby zaangażowane zdecydowały, że towarzyszenie w grupie, które przyszło z ludźmi wierzącymi, że udało im się samodzielnie usunąć system PayPal, jest zbyt ważne, aby rzucić wyzwanie prawdzie.

Anonimowość nie jest jednomyślna

v

Szeroki zakres punktów widzenia w Anonymous doprowadził do konfliktów wewnętrznych i sprzeczności, które ukształtowały amorficzną naturę kolektywu. To podniosło jasną kwestię co do natury Anonimowego: nie wszyscy musieli walczyć w tej samej walce. Chociaż tysiące próbowało zagrać tę samą postać, nie musiały grać w ten sam sposób. 17 sierpnia 2011 r. Jeden Anon opublikowany na przechowującej tekst stronie internetowej Pastebin: "Anonimowy nie jest jednomyślny", co spowodowało, że obserwatorzy uznali Anonimowego za zmuszonego do żonglowania lub akceptowania wewnętrznej pluralizmu. Poniżej podano kilka przykładów tej dialektyki.

Legalne lub nielegalne

Między jednostkami za i przeciw nielegalnym metodom protestu toczyły się wewnętrzne walki o władzę. Niektórzy uważają, że tylko nielegalne taktyki mogą naprawdę przynieść bezpośrednie działania i natychmiastowe rezultaty, takie jak zamknięcie lub zniesławienie witryn internetowych. Jednym z przykładów jest przypadek Jennifer Emick, początkowo zwolenniczki Operacji Chanology. Później próbowała ujawnić kilka Anonów na podstawie ich postrzeganych nielegalnych działań. Emick postrzegał Anonymous jako skorumpowanych łobuzów i przestępców i była świadkiem okrucieństwa ludzi kierowanych przez lulzów podczas jej zaangażowania w Chanology.

Lulz lub Moralfags

Fala Anonymous w kierunku aktywizmu społecznego stworzyła rozgałęzienie między zwolennikami lulz a tym, co użytkownicy 4chan nazywali moralfagami, tymi, którzy byli w Anonymous, aby poważnie protestować, a nie trollować. Zwolennicy Lulza byli na ogół przywiązani do oryginalnego etosu 4chan, polegającego na robieniu kawałów dla przyjemności i humoru, podczas gdy moralfagowie byli zainteresowani Anonymous jako narzędziem zmiany społecznej. Grupą odłamów spowodowaną częściowo przez to rozwidlenie był Lulzsec, sześcioosobowy kolektyw utworzony w 2011 roku. LulzSec przejął odpowiedzialność za operację Atak Payback na korporacje Sony i PlayStation Network.

Ego lub kolektyw

v

Anonymous nalegał na pozostanie podmiotem bez ego, ale otwarcie przykuł uwagę mediów. W ten sposób rozpoczęła się walka między indywidualnością, która nie została ani wzmocniona, ani zapomniana. W tym samym duchu Anonymous pozostaje nieugięty, że jest pozbawiony przywódcy i bezpostaciowy, mimo że kluczowe osoby mają status autorski w każdej operacji. Doprowadziło to do etosu, w którym celebryta w imieniu Anonymous jako całości, jest dozwolony, ale indywidualna celebrytka lub branie kredytów są mile widziane. Osoby, które nie przestrzegają, są często karane wydaleniem z kanałów IRC. Przykładem tego był amerykański dziennikarz Barrett Brown. Brown działał jako rzecznik Anonymous, używając swojego prawdziwego nazwiska. Był publicznie otwarty na temat swoich powiązań z kolektywem, czego nie tolerowali wszyscy członkowie kolektywu, co spowodowało, że rozstał się z Anonymous w 2011 roku.

Hacker, Protester lub Script Kiddie

Anonymous pod pewnymi względami kieruje się ogólnym etosem hakerów, na przykład poprzez chęć utrzymania wolnego i otwartego internetu dla wszystkich, ale w innych jest inny. Chociaż wolność informacji była początkowym zainteresowaniem, nie wszyscy w Anonymous mają umiejętności włamywania się na strony internetowe. To spowodowało, że Anons, szczególnie ci, którzy używali LOIC oprogramowanie, które ma otrzymać etykietę script kiddies, obraźliwe określenie dla młodych ludzi z ograniczonymi umiejętnościami technicznymi w zakresie hakowania. Było to jednak uogólnienie, a różne Anony niosą ze sobą coś innego zestawy umiejętności. Rzeczywiście, niektórzy mają ograniczone umiejętności hakerskie, podczas gdy inni są bardziej doświadczonymi hakerami. Niektórzy jednak wykorzystują swoje umiejętności do takich rzeczy, jak public relations, opracowywanie treści lub podejmowanie decyzji

Mainstream lub mniejszość

Motywacje i poglądy w Anonymous są różne dla lewicy, prawicy i głównego nurtu. Jest to częściowo spowodowane przez Oryginalny etos Anonymous, że każdy może założyć maskę. Te punkty widzenia pokazują sprawiedliwą reprezentację niektórych mniejszości, o różnym pochodzeniu rasowym i orientacjach seksualnych. Jednak głosów kobiet nadal w dużej mierze brakuje. Trudno jest w całości rozbić płeć i rasę Anonimowych; Jednak uczeni próbowali to zrobić, badając 4chan. Chociaż patrzenie na 4chan nie jest najlepszym wskazaniem obecnego składu Anonymous, to jak dotąd jest to najbliższe dostępne. Użytkownicy 4chan lubią karać się nawzajem z powodu rasy lub seksualności, ale zwykle jest to postrzegane jako żart. Karcenie ze względu na płeć jest często znacznie silniejsze, powodując, że kobiety celowo nadmiernie się wykańczają, nigdy nie przyznają się do swojej płci lub unikają zaangażowania.

Teoria anonimowa i społeczna

Anonymous był badany nie tylko przez popularne media, ale także przez naukowców w kontekście socjologii, antropologii i teorii mediów. Niektóre z ich teorii łączących Anonymous z koncepcjami zbiorowej inteligencji, demokracji bezpośredniej i mitologii są zarysowane w tej sekcji.

Kolektywna inteligencja i umysł roju

v

Anonymous został nazwany przez media umysłem roju, ale przede wszystkim przez nich samych, ze względu na sposób, w jaki kolektyw współpracuje. W ten sposób Anonymous próbuje zasygnalizować swoją własną wersję koncepcji zbiorowej inteligencji online, teorii mediów Pierre'a Lévy'ego. Lévy, podobnie jak Anonymous, miał nadzieję na przyszłą globalną cywilizację stworzoną przez Internet. Zbiorowa inteligencja powstała jako teoria wyjaśniająca znaczenie połączonej wiedzy i dzielenie się wiedzą w społeczeństwach. Rozszerzając to na Internet, teoretyk mediów Clay Shirky wykazał, że ludzie już zachowują się w sieci z hańbą, wykorzystując Internet jako przestrzeń zbiorowej inteligencji, w której nasze wyszukiwania dodają się do dużych algorytmów, a my wspólnie edytujemy i przechowujemy informacje dla siebie nawzajem. Pojęcie to ceni jednostkę tylko pod względem jej wkładu w większą całość, praktykę wyraźnie próbowaną przez Anonimowego. Jednak z tego jasno wynika, że globalny skład Anonymous jest niewątpliwie napędzany przez alfabetyzację cyfrową i dostęp do Internetu. Każdy, kto nie ma dostępu do Internetu, ma niewielką lub żadną możliwość wniesienia wkładu do tego kolektywu.

Bezpaństwowa demokracja bezpośrednia

Niektórzy badacze wyobrażają sobie przyszłą cyfrową utopię lub bezpaństwową demokrację bezpośrednią, która mogłaby naśladować Anonymous. Opiera się to na potencjale Anonymous jako zbiorowej inteligencji online niezwiązanej geograficznie. Ich wyjątkowe ugrupowanie społeczno-polityczne i pozornie boczna struktura organizacyjna wzmacnia ten optymizm. Anonymous stał się symbolem buntu przeciwko władzy państwowej, a także jej wytworem. Zamiast utopijnej perspektywy, inni uczeni postrzegają Anonymousa jako wyraźny przykład brutalnego aktora niepaństwowego z powodu stosowania nielegalnych taktyk przeciwko organizacjom i rządom kierowanym przez państwo. Wykazano również, że Anonymous nie jest mocnym przykładem cyfrowej demokracji bezpośredniej, podobnie jak w przypadku frakcji, często istnieją Anony podejmujące kluczowe decyzje, a także poziomy tajności w kanałach IRC.

Oszust

Koncepcję Anonimowego jako oszusta broniła antropolog Gabriella Coleman. Opierając się na jego zastosowaniu w mitologii, oszust jest archetypową postacią, która jest nieposłuszna konwencjonalnym zachowaniom społecznym. Często jest też intelektualistą lub dostarczycielem wiedzy tajemnej. Coleman wykorzystał to skojarzenie, aby wyjaśnić wieloaspektową naturę Anonymousa jako zarówno antybohatera, jak i mieszadła do garnków. Zgodnie z tą oceną kolektyw nie stara się być dobry ani zły, zamiast tego jest dialektyczną antytezą, która ma zachwiać status quo i zapewniać alternatywne punkty widzenia. Wiele sprzeczności dotyczących frakcji lulz, frakcji moralfagów, nielegalnych frakcji i legalnych frakcji można ująć w tym pojęciu dwulicowej postaci, która upaja się oszustwami, próbując na nowo zdefiniować porządki społeczne

Powrót

ARPANET

Sieć Agencji Zaawansowanych Projektów Badawczych (ARPANET) była kluczowym systemem we wczesnej historii Internetu. Pokazał skuteczność przełączania pakietów, w którym dane przepływające przez sieć są dzielone na części zwane pakietami, które mogą być następnie przesyłane wieloma trasami i ponownie składane w miejscu docelowym. Stanowił również platformę testową do rozwoju Internetu. Ten wpis opisuje początki i historię ARPANET od lat sześćdziesiątych XX wieku do jego wycofania ze służby w 1990 roku.

Nadszedł czas na przełączanie pakietów w latach 60

Podczas gdy JCR Licklider był pierwszym dyrektorem Biura Technik Przetwarzania Informacji (IPTO) Agencji Zaawansowanych Projektów Badawczych Departamentu Obrony USA (ARPA, później Agencja Zaawansowanych Projektów Badawczych Obrony lub DARPA) w latach 1962-1964, popychał idee czasu współdzielenie systemów i to, co nazwał "międzygalaktyczną siecią komputerową" komputerów z podziałem czasu. W 1964 roku firma RAND Corporation opublikowała serię 11 raportów (głównie autorstwa Paula Barana), w których opisano "proponowany system cyfrowej transmisji danych oparty na koncepcji sieci rozproszonej". W 1963 roku Leonard Kleinrock uzyskał stopień doktora nauk medycznych. z Massachusetts Institute of Technology (MIT) na podstawie swojej pracy doktorskiej "Przepływ informacji w dużych [cyfrowych] sieciach komunikacyjnych". W 1964 roku opublikował książkę Sieci komunikacyjne. W 1965 roku w brytyjskim National Physical Laboratory Donald Davies i jego zespół rozpoczęli własny niezależny projekt i rozwijał sieci z przełączaniem pakietów i ukuł terminy przełączanie pakietów i pakiet. Około 1965 roku Lawrence Roberts i Thomas Merrill kierowali rozwojem cyfrowego eksperymentu sieciowego, opisanego w artykule zatytułowanym "Toward a Cooperative Network of Time-Shared Computers", w którym użytkownicy opracowującego systemy komputerowe AN / FSQ-32 w Kalifornia i użytkownicy komputera TX-2 w Lincoln Laboratory MIT mogli uzyskać dostęp do możliwości własnego lub innego systemu komputerowego. W 1966 roku Roberts dołączył do ARPA IPTO na prośbę ówczesnego dyrektora Roberta Taylora, aby poprowadzić prace nad rozwojem sieci; Taylor potrzebował sieci, która połączyłaby społeczności użytkowników kilkoma niezależnymi systemami współdzielenia czasu przez wykonawców badań finansowanych przez ARPA. Pod koniec lat sześćdziesiątych XX wieku zademonstrowano sieć przełączania pakietów, znaną jako ARPANET, łączącą komputery współdzielące czas w czterech lokalizacjach w zachodniej części Stanów Zjednoczonych. Te wysiłki dotyczyły przekazywania danych wśród komputerów i użytkowników komputerów, a nie sieci telefonii głosowej. W tamtym czasie do przesyłania danych używane były głównie dwa rodzaje sieci: (1) sieci oparte na połączeniu bezpośrednim między lokalizacjami sieciowymi za pośrednictwem obwodów sieci telefonicznej i (2) sieci komutacji wiadomości. Sieci bezpośrednich linii telefonicznych były wykorzystywane na przykład w systemach rezerwacji linii lotniczych. Systemy zazwyczaj miały centralną komputerową bazę danych rezerwacji komputerów typu mainframe, do której były podłączone (za pomocą obwodów telefonicznych) multipleksery terminali, które z kolei miały przewody do grupy terminali rezerwacji w danym miejscu geograficznym. Otwarte obwody telefoniczne umożliwiały interaktywną komunikację między terminalami rezerwacji i centralnej bazy danych; jednakże utrzymanie otwartych połączeń telefonicznych przez wszystkie godziny potencjalnego użytkowania było kosztowne, nawet gdy obwody komunikacyjne były mało obciążone. Takie sieci miały niewielkie opóźnienia, ale słabo wykorzystywały przepustowość sieci. Systemy przełączania wiadomości pozwoliły uniknąć kosztu zawsze otwartych obwodów telefonicznych dzięki zapisywaniu komputerowych plików danych (np. danych bankowych na koniec dnia) na dysku twardym. Gdy w systemie zapisano wystarczającą liczbę plików, obwód telefoniczny został otwarty na inny komputer, a pliki danych zostały przesłane i zapisane na dysku następnego komputera, przy czym różne pliki prawdopodobnie przechodziły wiele kroków w drodze do ostatecznych komputerów docelowych. Podejście to umożliwiło bardziej efektywne wykorzystanie możliwości komunikacyjnych linii telefonicznej, ale wprowadziło opóźnienia transmisji niekompatybilne z wykorzystaniem interaktywnego terminala. Te dwa typy sieci były oddzielnymi bestiami, często budowanymi dla określonej firmy lub zastosowań instytucjonalnych - innymi słowy, bez ekonomii skali poprzez wspólne użytkowanie funkcjonalne lub wspólne użytkowanie w wielu instytucjach. W połowie lat 60. na scenie pojawiły się minikomputery, co zmieniło ekonomię wykorzystania komputera w środowisku transmisji danych i umożliwiło przełączanie pakietów. Pojedyncza sieć była możliwa, pozwalając na wiele zastosowań transmisji danych w ramach współdzielonych (wewnątrz firmy lub między przedsiębiorstwami / instytucjami) dzierżawionych obwodów telefonicznych, zarówno z relatywnie szybką transmisją do użytku interaktywnego, jak i stosunkowo wydajnymi kosztami linii komunikacyjnych.

Planowanie i zaopatrzenie

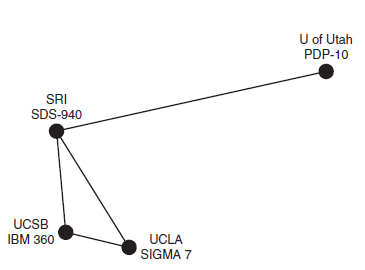

W kwietniu 1967 r. spotkanie głównych badaczy ARPA IPTO (tj. Spotkanie osób prowadzących różne projekty badawcze finansowane przez IPTO w różnych instytucjach) rozpoczęło planowanie sieci łączącej ich komputery (np. IBM 360, SDS Sigma 7, SDS 940, DEC PDP-10) za pośrednictwem linii telefonicznych, tak aby program komunikacyjny na dowolnym komputerze w dowolnej lokalizacji mógł komunikować się z dowolnym innym komputerem. W tym podejściu każdy komputer musiałby mieć możliwość przełączania i przekazywania danych (ponieważ nie przewidywano w pełni połączonej sieci). Wkrótce jednak przyjęto koncepcję dedykowanego komputera interfejsu komunikacji sieciowej. Każdy z komputerów aplikacji, odtąd nazywany komputerami-hostami, byłby podłączony do minikomputera, który został nazwany komputerem z procesorem komunikatów interfejsu (IMP). Program w komputerze hosta (często kontrolowany przez człowieka) informował IMP, do którego był podłączony, z jakim innym komputerem hosta chciał się komunikować. Komputery IMP, podsieć przełączników komunikacyjnych, komunikowałyby się ze sobą poprzez dzierżawione linie telefoniczne i przenieś żądane dane ze źródłowego komputera hosta na żądany docelowy komputer hosta i zwróć dane z powrotem w drugą stronę. Pakiety danych zostały przesłane z IMP do IMP pewną ścieżką od źródła do celu. Rysunek 1 przedstawia przykład takiej sieci.

Na przykład dane mogą przechodzić z SIGMA 7 na Uniwersytecie Kalifornijskim w Los Angeles (UCLA), do jego IMP (pokazanego jako kropka na rysunku), do Instytutu Badawczego Stanforda (SRI) IMP i dalej na Uniwersytet Utah IMP i na University of Utah PDP-10. W następnych miesiącach 1967 roku Roberts dowiedział się o badaniach nad komunikacją rozproszoną RAND oraz koncepcjach i pracy z przełączaniem pakietów w National Physical Laboratory, a także uzyskał kontrakt z SRI na pracę nad projektem sieci i specyfikacjami IMP. Praca ta obejmowała rozprowadzanie szkiców po społeczności badawczej IPTO oraz kilka poprawek autorstwa Robertsa i innych. Do połowy 1968 r. dyrektor ARPA zatwierdził plan programowy Taylora i Robertsa dotyczący zamówień ARPANET i wysłano zapytanie ofertowe (RFQ) do kilkudziesięciu firm. W swojej książce Casting the Net: From ARPANET to Internet and Beyond z 1995 roku Peter Salus poinformował, że otrzymano kilkanaście wniosków, a po procesie oceny wybrano wykonawcę Bolt Beranek and Newman Inc. , który rozpocznie wdrażanie przełączników pakietów IMP na początku stycznia 1969 r. Podsieć czterech IMP miały być zainstalowane w czterech lokalizacjach przedstawionych na Rysunku 1 (Los Angeles, Santa Barbara i Menlo Park w Kalifornii i Salt Lake City w stanie Utah) do końca roku kalendarzowego. W wyniku zamówienia równoległego AT&T zdecydowała się zapewnić dzierżawione obwody telefoniczne o przepustowości 50 Kb / s między IMP. Podczas gdy ARPA miała nadzór techniczny nad kontraktami były faktycznie wynajmowane przez inne części Departamentu Obrony Stanów Zjednoczonych w imieniu ARPA.

Realizacja

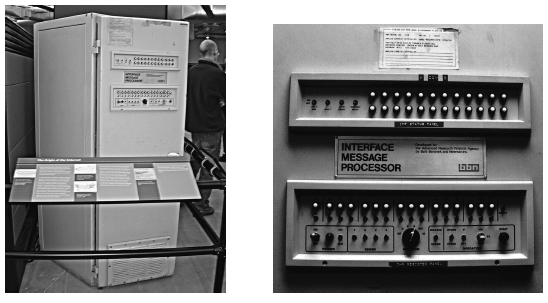

Zapytanie ofertowe dotyczące opracowania systemu IMP zawierało sporo informacji o tym, jak system powinien działać. W szczególności w zapytaniu ofertowym określono, że komputery-hosty przerywałyby długie transmisje do innego hosta na "wiadomości" nie dłuższe niż 8 192 bity, a IMP dalej dzieliłyby komunikaty na "pakiety" nie większe niż 1024 bitów. Interaktywny ruch sieciowy (np. Wpisywanie przez użytkownika poleceń i tekstu do zdalnego systemu współdzielenia czasu ze znakami powtarzanymi przez system zdalny) byłby zazwyczaj w komunikacie krótszym niż długość pakietu. Podsieć IMP mogła swobodnie kierować poszczególne pakiety wiadomości różnymi ścieżkami od IMP do IMP przez podsieć i składać je ponownie w oryginalną wiadomość w docelowym IMP przed dostarczeniem wiadomości do hosta docelowego. Pakiety nie dłuższe niż 1024 bity oznaczały, że pakiety różnych wiadomości z różnych źródeł i różnych miejsc docelowych byłyby naturalnie przeplatane w sposób, który miał tendencję do zmniejszania opóźnień dla ruchu interaktywnego, umożliwiając jednocześnie racjonalnie efektywne wykorzystanie pojemności dzierżawionego między-IMP a liniami telefonicznymi (osiągając w ten sposób znaczną część wydajności poprzednich systemów przełączania wiadomości). Mały zespół programistów BBN użył minikomputera Honeywell 516 jako podstawy systemu IMP ze specjalnie zaprojektowanymi interfejsami do i od modemów Bell 303 dzierżawionych linii telefonicznych i komputerów-hostów. Oprócz łączenia się z modemami, interfejsy IMP / modem dodały również 24-bitową cykliczną sumę kontrolną redundancji i mechanizm kontroli bajtów na liniach telefonicznych, umożliwiając jednocześnie dowolne i wszystkie sekwencje bitów, które pojawiają się w danych pakietowych. Instytucje komputerowe hosta musiały zbudować lub nabyć sprzęt, aby ich host mógł komunikować się z IMP (zgodnie ze specyfikacją IMP / interfejsu hosta w BBN Raport 1822); specyfikacja obejmowała również format wiadomości generowane i odbierane przez oprogramowanie hosta. Oprogramowanie IMP (napisane w języku asemblera makr) obsługiwało (a) interfejs IMP / host, (b) interfejs IMP / IMP, (c) rozproszone obliczenia pakietów, (d) buforowanie pewnej liczby pakietów w pamięci rdzenia, aby zrównoważyć wejścia i wyjścia pakietów, (e) kontrolę błędów i niezawodne możliwości operacyjne, (f) gromadzenie statystyk i monitorowanie wydajności, i tak dalej. Pierwszy z czterech IMP dostarczono do UCLA na początku września 1969 r., A kolejne trzy IMP (patrz Rysunek 1) były dostarczane co miesiąc przez pozostałą część 1969 r. Rysunek 2 przedstawia dwa oryginalne komputery systemu IMP.

Oprócz kontraktów z BBN i AT&T, ARPA sfinansowała również SRI w celu utrzymania centrum informacji o sieci w celu dokumentacji sieci, Network Analysis Corporation w celu analizy topologii sieci i rozmiarów obwodów w miarę rozwoju sieci oraz UCLA w celu obsługi centrum pomiaru sieci w celu przeprowadzić badania dotyczące wydajności sieci z przełączaniem pakietów w rzeczywistej sieci. Ponadto społeczność personelu hosta (który pomagał w specyfikacji sieci przed opublikowaniem zapytania ofertowego) przekształciła się w Grupę Roboczą Sieci (NWG) zajmującą się opracowywaniem różnych protokołów dla komputerów-hostów do komunikowania się ze sobą powyżej poziomu podsieci IMP. oraz do dzielenia się doświadczeniami i spostrzeżeniami dotyczącymi wdrażania.

Rozszerzenie, ulepszenie, promocja, przejście i zanikanievv

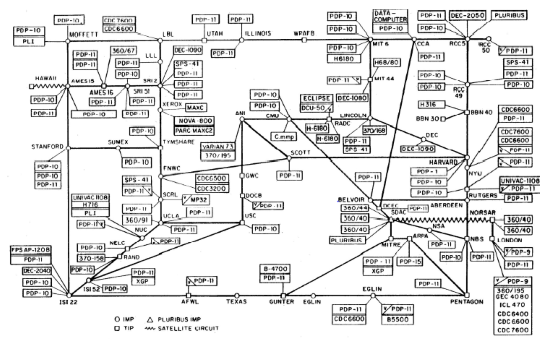

Dzięki stosunkowo udanej pracy w pierwszym roku wszystkich uczestników sieci, finansowanie ARPA było kontynuowane w celu dalszego rozwoju technologii i rozbudowy sieci. Na przykład BBN kontynuował dostarczanie IMP do dodatkowych witryn hostów. Ponadto, gdy tylko własny IMP BBN został podłączony do pierwszych czterech lokalizacji (Rysunek 1), rozpoczęto opracowywanie funkcji monitorowania sieci. Na długo przed dostarczeniem pierwszego IMP do UCLA, ARPA zażądało, aby BBN zmieniło oprogramowanie IMP tak, aby mogło mieć więcej niż jeden podłączony do niego host (ta zmiana dopuszczała do czterech hostów i pięć połączeń między liniami IMP, w sumie nie więcej niż siedem). W pewnym momencie, stosunkowo wcześnie w życiu ARPANETU, komunikacja wewnątrzlokacyjna między hostami podłączonymi do tego samego IMP przekroczył ruch między hostami nie w tej samej witrynie. Innymi słowy, sieci lokalne odbywały się za pośrednictwem IMP, zanim sieci lokalne stały się odrębną domeną. Uczestnicy NWG komunikowali się za pośrednictwem osobistych spotkań i poprzez Prośby o Komentarze, sekwencję notatek roboczych, które dokumentują ewolucję protokołów sieciowych. Protokoły obejmowały Protokół kontroli sieci Host-to-Host (pierwotnie Network Control Program), za pomocą którego pary hostów przesyłały do siebie dane w formacie wspólnym dla wszystkich hostów; Telnet, za pomocą którego użytkownik na jednym hoście używa programu na innym hoście interaktywnie przez sieć; oraz protokół przesyłania plików (FTP) do wysyłania plików z jednego hosta do drugiego. Początkowo istniały inne protokoły, a inne zostały dodane później, szczególnie protokół dla tego, co teraz nazywamy pocztą elektroniczną. Z wieloma różnymi komputerami-hostami i systemami operacyjnymi, uzyskanie początkowego zestawu protokołów dobrze zdefiniowanych i szeroko wdrożonych zajęło większość okresu od 1969 do 1972 roku. Ponadto ARPA zleciła BBN opracowanie tańszej wersji systemu IMP opartej na Honeywell-316 z opcją zamontowanie urządzenia koncentratora terminala w tej samej szafie i dodatkowego oprogramowania zapewniającego komunikację na poziomie host-host, tak aby użytkownicy terminala bez własnego hosta ARPANET mogli interaktywnie korzystać z systemów zdalnego współdzielenia czasu; ta konfiguracja została nazwana Terminal IMP lub TIP. Do końca 1971 roku oprócz Interfejsu IMP / host został rozszerzony elektrycznie, aby umożliwić hostom znajdowanie się w odległości do 2000 stóp od IMP, rozpoczęto również wdrażanie pełnego interfejsu komunikacyjnego, który obejmował sprawdzanie błędów i potwierdzanie dla hostów z większych odległości (np. W innym miejscu w mieście lub regionie ). Ponadto od początku 1970 roku BBN naprawił i ulepszył wiele aspektów oprogramowania IMP. Gdy tylko stało się jasne, że koncepcja przełączania pakietów ARPANET do łączenia różnych systemów operacyjnych, uczestnicy ARPANET-u zaczęli pisać referaty, przyjmować zaproszenia do wygłaszania prezentacji, organizowania sesji konferencyjnych i tak dalej. Pięć referatów zostało wygłoszonych podczas sesji, której przewodniczył Roberts na wiosennej wspólnej konferencji komputerowej AFIPS (Amerykańskiej Federacji Towarzystw Przetwarzania Informacji) w 1970 roku. ARPA przedrukowała ten zestaw dokumentów i były one szeroko rozpowszechniane; kolejna pięcioskładnikowa sesja odbyła się na wiosennej wspólnej konferencji komputerowej AFIPS 1972 i ponownie ARPA zleciła przedrukowanie artykułów, które zostały szeroko rozpowszechnione. Tylko autorzy BBN i autorzy UCLA z pewnością wyprodukowali ponad 100 artykułów ARPANET i autorów dla innych witryn ARPANET (Rysunek 3)

byli także aktywnymi pisarzami i prezenterami. Ponadto osoby niezwiązane bezpośrednio z ARPANETEM (zajmujące się rozwojem innych sieci lub badaniem stanu sieci) napisały artykuły i przedstawiły wyniki badań. Łatwo stwierdzić, że pierwsze wdrożenie ARPANET-u było katalizatorem dużego wzrostu badań i rozwoju sieci komputerowych. Jako bodziec do postępu we wdrażaniu protokołów hosta w latach 1971-1972, ARPA zobowiązała się do publicznej demonstracji technologii ARPANET na Międzynarodowej Konferencji Komunikacji Komputerowej (ICCC), która odbędzie się w dniach 24-26 października 1972 r. w Waszyngtonie. Wyznaczony termin sprawił, że twórcy protokołu hosta ze wszystkich hostów intensywnie angażowali się w możliwość łączenia się ze sobą. W dniach demonstracji w Waszyngtonie terminal IMP z podłączonymi różnymi typami terminali stał na podniesionej podłodze, a goście konferencji mogli na własne oczy przekonać się o rzeczywistości korzystania z komputerów dzielących czas na odległość w sieci z przełączaniem pakietów.

Jak napisał James Pelkey (2007): "ICCC okaże się dla komutacji pakietów tym, czym dla telefonu była Wystawa Stulecia w Filadelfii w 1876 roku: publiczne ujawnienie nieciągłości technologicznej". Do 1975 roku w Departamencie Obrony Stanów Zjednoczonych zdecydowano, że ARPA nie powinna zarządzać tym, co w coraz większym stopniu była operacyjną siecią komputerową, i zawarto porozumienie z Agencją Łączności Obrony, aby oficjalnie obsługiwać tę sieć, podczas gdy ARPA nadal zapewniała znaczące fundusze i zlecanie wykonawcom badań wykorzystywania sieci zarówno do komunikacji między nimi, jak i do prowadzenia badań i eksperymentów w sieci. ARPANET nadal się rozwijał i był wykorzystywany jako baza dla wielu projektów operacyjnych i badawczych. W szczególności ARPANET odegrał kluczową rolę w rozwoju i eksperymentach na przestrzeni lat, które doprowadziły do dojrzałej definicji i wdrożenia protokołu kontroli transmisji / protokół internetowy (TCP / IP; który miał kluczowe znaczenie dla rozwoju Internetu). W 1982 roku podjęto decyzję o zastosowaniu technologii ARPANET w sieci danych obronnych. Istniejący ARPANET został podzielony na dwie niezależne sieci: jedną o nazwie ARPANET świadczącą usługi dla naukowców, a drugą o nazwie MILNET obsługującą niesklasyfikowany ruch operacyjny Departamentu Obrony USA. Te dwie sieci były połączone "mostkami pocztowymi", które mogły kontrolować ruch między ARPANET i MILNET. Ponieważ komputery-hosty zarówno w sieci ARPANET, jak i MILNET miały dostępny protokół TCP / IP, były to dwie sieci wczesnego Internetu. W połowie lat osiemdziesiątych protokół TCP / IP został uznany za standard komunikacji między hostami dla Departamentu Obrony Stanów Zjednoczonych i był wdrażany przez coraz większą liczbę dostawców komputerów. Coraz częściej różne "kampusy" użytkowników ARPANET miały bramę TCP / IP połączoną między IMP kampusu a sieciami lokalnymi kampusu. Jak były połączenia z innymi sieciami , ARPANET służył przez pewien czas jako kręgosłup tego, co stało się Internetem. Pod koniec 1987 r. ARPANET IMP były coraz częściej zastępowane przez połączenia do sieci NSFNET o większej przepustowości, będącej skrótem od National Science Foundation Network, do łączenia sieci lokalnych w każdym kampusie. Do 1990 roku ARPANET został całkowicie wycofany.

ARPANET Impacts

Trudno jest ocenić pełny wpływ rozwoju i działania ARPANETU. Wiele innowacji, które obecnie wydają się być jedynie częścią Internetu (lub bardziej ogólnie współczesnej komunikacji danych) otrzymało co najmniej bodziec dzięki pracy opartej na ARPANET. Niektóre wpływy ARPANET, takie jak wczesne podejście do sieci lokalnych opartych na IMP, zostały omówione wcześniej we wpisie. Poniżej podano inne przykłady. Od samego początku ARPANET wskazywał drogę do bezzałogowego działania swoich przełączników komunikacyjnych IMP z centrum monitorowania sieci, które może wykonywać sieciowe dystrybucje aktualizacji oprogramowania przełączników oraz różne zadania monitorowania i pomiarów. Wczesne wersje algorytmów sieci pakietowej i zrozumienie takich algorytmów pojawiły się w ARPANET, na przykład algorytmy niezawodnej transmisji od końca do końca (metody potwierdzania, przekroczenia limitu czasu, retransmisji i okienkowania); podejścia do rozproszonych obliczeń tras dynamicznych; oraz wykorzystanie współdzielonego kanału satelitarnego w oparciu o rywalizację (pakiety i rywalizacja były później wykorzystywane w sieci Ethernet). Wdrożenie ARPANET zostało zbadane, a część jego technologii została przyjęta przez różne sieci handlowe, rządowe i badawcze w różnych częściach świata. Kluczowe wczesne eksperymenty sieciowe miały miejsce przynajmniej częściowo w kontekście ARPANET: (a) implementacje protokołu TCP / IP, (b) praca głosowa oparta na pakietach, która zasugerowała to, co teraz nazywamy protokołem Voice over Internet Protocol i wideokonferencje w sieci pakietowej, ( c) pakietowe systemy radiowe, które wskazywały na to, co stało się usługą telefonii komórkowej, oraz (d) rozwój rozproszonych systemów operacyjnych i szersze rozproszone prace komputerowe. Pojawiły się również błędy lub później przestarzałe podejścia, które wpłynęły na przyszły rozwój. Obejmowały one pierwotne podejście do kontroli przeciążenia od źródła-IMP-do-celu-IMP oraz nadmierny wpływ specyfikacji interfejsu IMP / host (1822); pierwsza z nich powodowała zawieszanie się sieci, a druga skutkowała przez pewien czas niewystarczającą kontrolą błędów na poziomie host-host. ARPANET pokazał również światło, które przynajmniej w pewnym stopniu pokazało drogę do tego, co teraz nazywamy (sieciową) pocztą e-mail, komunikacją peer-to-peer, grupami dyskusyjnymi opartymi na e-mailach i sieciowymi bazami danych wiedzy. Poza komunikacją interpersonalną, na wczesnym etapie historii ARPANET, widzieliśmy prototypy i pełniej rozwinięte przykłady rozproszonej współpracy projektowej oraz szybko rozwijający się rozwój za pośrednictwem serii NWG, Requests for Comments oraz nacisk na konsensus dotyczący rozwiązań inżynieryjnych, a nie oficjalnych standardów. Przez 20 lat istnienia ARPANET, ewoluujące, ale kompatybilne wersje oprogramowania IMP działały na szeregu platform sprzętowych, w tym na platformie przetwarzania równoległego i platformie mikrokodowanej; wiedza i projekty procesorów równoległych były dostępne do zbadania przez osoby wykonujące bardziej współczesne prace wielordzeniowe i wieloprocesorowe, a ewolucja oprogramowania jest sama w sobie znaczącym studium przypadku. Nie ma wątpliwości, że ARPANET był kluczowym krokiem w uwolnieniu głównych obszarów badawczych związanych z technologią pakietową, w zademonstrowaniu wykonalności technologii komunikacji pakietowej, w ewolucji Internetu i wielu jego zastosowań, a także w eksplozji wykorzystania technologii pakietowej poza nią. Internet.

Powrót

Aplikacje do udostępniania zdjęć