VPN

Wirtualna sieć prywatna (VPN) to mechanizm zapewniający bezpieczne połączenia między dwoma lub więcej geograficznie odległymi punktami (np. komputerami, sieciami). Wśród niezawodnych technologii służących do bezpiecznego korzystania z systemów komputerowych w sieci VPN rozwijają się w niezwykłym tempie. W ostatnich latach sieci VPN były stopniowo wdrażane komercyjnie zarówno przez organizacje prywatne, jak i publiczne. Wszystko to przekłada się na szybkie i ciekawe innowacje oraz upowszechnianie się zaawansowanych usług przez wyspecjalizowanych operatorów. Ten wpis zawiera przegląd sieci VPN i ich zalet, a także uwzględnia ich podstawową technologię i przyszłe zastosowania.

Przegląd VPN

Dzięki VPN możliwe jest oddzielenie różnych rodzajów ruchu w celu realizacji bezpiecznych połączeń przez sieci publiczne, takie jak Internet (lub inne sieci współdzielone między wieloma użytkownikami, np. operatora telekomunikacyjnego) poprzez techniki etykietowania, tunelowania i szyfrowania ruchu. W ten sposób sieć może łączyć telepracowników, użytkowników mobilnych, oddziały i partnerów biznesowych z ich prywatnymi sieciami, rozszerzając je i czyniąc kanały komunikacyjne używane do połączeń wzajemnych praktycznie prywatnymi z maksymalnymi gwarancjami bezpieczeństwa i poufności. Koszt i elastyczność to dwie ważne zalety oferowane przez VPN ze względu na prawie wszechobecną dostępność szerokopasmowego dostępu do Internetu. Sieci VPN są zatem skutecznym, elastycznym i niedrogim sposobem na rozszerzenie usług i aplikacji sieci korporacyjnych poza fizyczne granice poszczególnych organizacji. Jest to możliwe pod warunkiem, że zaawansowane usługi dzisiejszej wyrafinowanej infrastruktury sieciowej są wspierane przez infrastrukturę VPN. W rzeczywistości był to podstawowy wymóg, który napędzał rozwój technologiczny tego sektora. Rozwój napędzany ogromnymi inwestycjami ze strony głównych graczy na rynku sieci, przy jednoczesnym spełnieniu wymagań dotyczących funkcjonalności, łatwości zarządzania, skalowalności i bezpieczeństwa, doprowadził do stopniowego udoskonalania możliwości w dziedzinie technik szyfrowania, uwierzytelniania sesji, tunelowania i Inżynieria ruchu. Oprócz tych podstawowych funkcji obok siebie znajdują się inne, szczególnie zaawansowane, takie jak obsługa ruchu głosowego i wideo przez VPN Internet Protocol Security (IPSec) lub możliwość konfigurowania wielopunktowych sieci VPN poprzez dynamiczne dodawanie lub usuwanie węzłów (np. nowe lokalizacje i/lub partnerzy). Jeśli chodzi o zarządzanie, obecnie możliwe jest administrowanie z jednego miejsca wdrażaniem i konfiguracją dziesiątek tysięcy sieci VPN, centralne administrowanie politykami bezpieczeństwa dla każdego użytkownika oraz zdalne ustawianie konfiguracji różnych urządzeń sprzętowych i programowych, czyniąc jego użytkowanie prostym i przejrzystym. To wszystko elementy ilustrujące dwa główne wątki ewolucji technologii VPN: (1) wsparcie zaawansowanych usług sieci konwergentnych (np. przechowywanie danych, głosu i wideo w jednej infrastrukturze sieci IP) oraz uproszczenie implementacji.

VPN i bezpieczeństwo sieci

VPN umożliwia przesyłanie danych przez publiczną sieć protokołu kontroli transmisji/protokołu internetowego (TCP/IP) (np. Internet) dzięki szyfrowaniu całego ruchu z jednego punktu do drugiego. Dane między stacją roboczą a serwerem VPN są przesyłane przez specjalne urządzenia zabezpieczające. Do niedawna, gdy firma potrzebowała bezpiecznego kanału między sobą a spółką zależną, korzystała z dedykowanej linii. Tego typu rozwiązanie jest notorycznie drogie: zamiast tego VPN służą jako ekonomiczna i bezpieczna alternatywa dla firm. Wykorzystując dostępne połączenia internetowe, VPN ustanawia rodzaj szybkiej, niezależnej i autonomicznej ścieżki między firmą a jej spółkami zależnymi. Ta szczególna technika nazywa się "tunelowaniem". Sieć wirtualną można zaimplementować zaczynając od bardzo rozbudowanej infrastruktury, z której użytkownik może wybrać określone węzły, które będą częścią nowej sieci wirtualnej. Nowa sieć będzie miała nie tylko dowolny rozmiar, ale także członkowie tej sieci nie będą brali pod uwagę wykorzystywania leżącej u jej podstaw sieci fizycznej do swojej komunikacji i zamiast tego będą uważać, że wykorzystują sieć, która jest ograniczona geograficznie i ma ograniczoną liczbę węzłów. W przeciwieństwie do poprzednich technologii, problem bezpieczeństwa IP nie jest już rozwiązywany z fizycznego punktu widzenia. W przeszłości infrastruktura publiczna uniemożliwiała nieautoryzowanym użytkownikom fizyczne przenoszenie ich danych przez inne sieci VPN (np. poprzez wykorzystanie obwodów wirtualnych emulujących obwody dedykowane), zapewniając izolację sieci VPN bez specjalnych dodatkowych środków. IP nie jest w stanie zapewnić fizycznej izolacji, a następnie przygotowuje szereg "mechanizmów logicznych" (np. uwierzytelnianie, szyfrowanie) zdolnych do symulacji "fizycznego" bezpieczeństwa. Ponieważ host należący do sieci VPN może być maszyną publiczną w Internecie, członkostwo pakietu w sieci VPN będzie kontrolowane za pomocą pewnych protokołów, które mogą zapewnić przetwarzanie tylko danych pochodzących z "zaufanych" źródeł. Innymi słowy, nie zapobiega napływowi danych zewnętrznych, ponieważ zależy od mechanizmów wzajemnego uznawania wśród członków VPN. Główne problemy, które musi rozwiązać system bezpieczeństwa, aby zapewnić niezawodność VPN, obejmują następujące:

* Poufność: Możliwość prowadzenia prywatnej komunikacji. W przypadku niezabezpieczonej komunikacji prosty sniffer pakietów umieszczony w sieci korporacyjnej jest w stanie przechwycić (i zobaczyć) cały ruch przepływający między dowolnymi hostami, co ma oczywisty wpływ na prywatność komunikacji. System taki jak ten może uzyskać dostęp do poufnych informacji, takich jak numery kart kredytowych i hasła.

* Integralność: Zdolność do zapewnienia, że komunikacja dostarczy odbiorcy dokładnie takie dane, jakie wysłał nadawca. Zapobiega to np. modyfikacji komunikacji bez znajomości dwóch punktów końcowych (np. płatność nie trafia do rzeczywistego miejsca docelowego, ale jest kierowana na "trzecie" konto).

* Uwierzytelnianie (kradzież tożsamości): Możliwość zapewnienia tożsamości drugiej strony. Kradzież tożsamości lub podszywanie się pod inną osobę działania bez jego wiedzy (np. podszywanie się pod stronę internetową banku, a następnie przechwytywanie danych osób łączących się z Internetem w celu przeprowadzenia operacji) jest coraz bardziej niebezpieczne, ponieważ w przypadku transakcji elektronicznej niewiele jest możliwości zweryfikowania poprawności tożsamości inna impreza.

* Odmowa usługi: Zakłócenie (lub nawet anulowanie) usługi świadczonej przez dany podmiot. Może to na przykład obejmować uniemożliwianie potencjalnym nabywcom łączenia się z określoną witryną.

Kolejnym problemem związanym z korzystaniem z sieci VPN w Internecie jest zdefiniowanie i przestrzeganie odpowiedniej gwarancji usługi. W przeciwieństwie do poprzednich sieci, w których parametry opóźnienia przepustowości były często gwarantowane przez infrastrukturę fizyczną, protokół IP zapewnia nijakie gwarancje, zwłaszcza w obecności sieci VPN dystrybuowanych do wielu operatorów.

Protokoły VPN

Protokoły tunelowania są używane przez klientów i serwery VPN do zarządzania tunelami i wysyłania danych w trybie chronionym. W poniższych sekcjach opisano najczęściej używane protokoły.

Ogólna enkapsulacja routingu

Protokół Generic Routing Encapsulation (GRE) określa ogólny mechanizm enkapsulacji do transportu dowolnego protokołu. Wymaga to, aby oryginalna paczka była spakowana z nagłówkiem GRE, a z kolei zapakowana w protokół (najczęściej IP), który zapewni transport do miejsca przeznaczenia. Nagłówek GRE w rzeczywistości zawiera pole typu protokołu, wykorzystujące to samo szyfrowanie co Ethernet, wskazujące transportowany protokół. Nie ma specjalnych mechanizmów uwierzytelniania, więc można do tego celu użyć IPSec.

Protokół tunelowania punkt-punkt

Point-to-Point Tunneling Protocol (PPTP) to protokół sieciowy, który umożliwia bezpieczne przesyłanie danych z komputera zdalnego na serwer przez prywatny obwód wirtualny zbudowany w sieci TCP/IP, takiej jak Internet. Pakiet IP jest pakowany w nagłówek PPTP, podobnie jak ramka w warstwie łącza danych. Użytkownicy zdalni uzyskują dostęp do serwera za pomocą sieci publicznej, takiej jak Internet, a protokół PPTP jest odpowiedzialny za zachowanie poufności kanału wirtualnego poprzez szyfrowanie przesyłanych danych. Po podłączeniu użytkownik może korzystać ze wszystkich standardowych protokołów, takich jak IP, wymiana pakietów roboczych w Internecie i podstawowy system wejścia/wyjścia sieci, aby uzyskać dostęp do zasobów sieci lokalnej. Eliminuje w ten sposób konieczność bezpośredniego łączenia się z serwerem za pomocą bezpłatnych połączeń międzymiastowych lub tworzenia drogiej sieci dedykowanej w celu uzyskania dostępu do serwera. PPTP to standard obsługiwany przez różne systemy operacyjne, zarówno po stronie klienta, jak i serwera.

Protokół tunelowania warstwy 2

Layer 2 Tunneling Protocol (L2TP) to standardowy protokół śledzenia opracowany przez Internet Engineering Task Force, który jest obecnie szeroko stosowany. L2TP, jako PPTP, przeprowadza enkapsulację protokołu Point-to-Point Protocol (PPP) w celu wysłania przez sieci IP, X.25, Frame Relay lub asynchroniczne sieci trybu transferu. Po skonfigurowaniu L2TP do używania IP jako transportu, można go używać jako protokołu tunelowania VPN w Internecie. Gdy tunele L2TP pojawiają się jako pakiety IP, wykorzystują standardowe zabezpieczenia IPSec przy użyciu trybu transportu IPSec w celu zapewnienia integralności, odpowiedzi, autentyczności i zaawansowanej ochrony prywatności. Protokół L2TP został zaprojektowany specjalnie do połączeń klientów z serwerami zdalnego dostępu oraz połączeń między bramami. Dzięki wykorzystaniu protokołu PPP, L2TP zyskuje wieloprotokołową obsługę protokołów, takich jak internetowa wymiana pakietów roboczych i AppleTalk. PPP udostępnia również szeroką gamę opcji uwierzytelniania użytkowników, takich jak Challenge Handshake Authentication Protocol (CHAP), MS-CHAP, MS-CHAP v2 i Extensible Authentication Protocol. Następnie L2TP/IPSec implementuje dobrze zdefiniowane funkcje tunelowania, które współpracują z IPSec, oferując zaawansowane i interaktywne bezpieczeństwo.

IPSec

Jednym z głównych rozwiązań problemów poufności, integralności i uwierzytelniania jest protokół zaproponowany przez Internet Engineering Task Force: standard IPSec. IPSec to rozwiązanie, które znajduje się na pośrednim poziomie ochrony między protokołami IP a protokołami poziomu 4, umożliwiając zarządzanie bezpieczeństwem w całym ładunku IP i niektórych polach pakietów IP. IPSec rozwiązuje niektóre problemy występujące w innych rozwiązaniach, takich jak Secure Sockets Layer (SSL). SSL powstaje pomiędzy warstwą transportową a warstwą aplikacji. TCP nie jest świadomy warstwy SSL, a te dwa poziomy najwyraźniej nie mówią. W ten sposób atakujący może wysłać fałszywy pakiet TCP, który zostanie odebrany przez podłączoną maszynę i uznany za ważny (o ile pola TCP są poprawne, a numer sekwencyjny jest zgodny z pozostałymi pakietami połączenia). W rezultacie TCP przekaże ten pakiet do poziomu SSL, który dowie się o ataku i odrzuci go. Problem polega na tym, że nie ma możliwości poinformowania nadawcy, że pakiet danych był fałszywy, więc prawdziwy pakiet przepływu, z numerem sekwencyjnym, zostanie odrzucony, ponieważ TCP uważa, że już otrzymał te dane. Ten problem jest typowy dla protokołu TCP/SSL i wyjaśnia znaczenie algorytmów generujących liczby losowe dla numeru sekwencyjnego podczas nawiązywania połączenia TCP. IPSec, umieszczony pod TCP, pozwala uniknąć tego problemu. Ponadto, jak SSL, nie wymaga żadnych zmian w sieci rdzeniowej, ponieważ pakiety IPSec są pakietami IP i nadal jedynym problemem może być QoS, ponieważ wewnętrzne pola pakietu mogą być niewidoczne dla routerów szkieletu .

Architektura VPN

Sieci VPN występują zasadniczo w dwóch formach:

* Host to net: Na przykład połączenie systemu końcowego z całą organizacją umożliwia użytkownikowi mobilnemu (sprzedawcy) połączenie się z serwerem korporacyjnym w celu odczytu danych, tak jakby znajdowały się one fizycznie w sieci wewnętrznej.

* Net to net: Przykładem jest połączenie całych organizacji z dwoma zakładami tej samej firmy, które muszą wymieniać informacje.

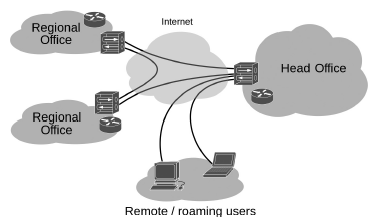

Rysunek jest graficzną reprezentacją możliwych technologii związanych z tymi dwoma rodzajami połączeń.

Szczególne znaczenie mają połączenia typu host-to-net dla użytkownika mobilnego lub małego biura realizowane zwykle z dostępem dial-up lub ADSL (asymetryczna cyfrowa linia abonencka). Wszystkie inne pokazane typy połączeń są typu netto-net i są zwykle realizowane za pomocą dedykowanych technologii. Witryny o nazwach "Biuro Regionalne" i "Biuro Zdalne" należą do korporacyjnego intranetu i stanowią łącza między centralą a oddziałami terenowymi, wykonane dedykowanymi połączeniami, a użytkownikami są zazwyczaj pracownicy korporacji. Strona oznaczona jako "Partner biznesowy" odpowiada wszystkim zewnętrznym firmom, które mają stały stosunek pracy (klient/dostawca). Nawet one używają dedykowanego połączenia, ale w tym przypadku są opisane jako ekstranet.